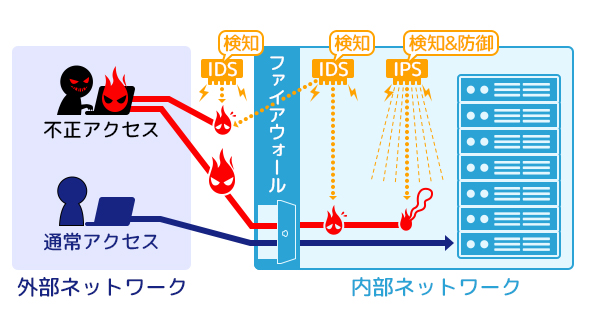

IDS/IPSとは、ネットワークを監視し、不正アクセスや疑わしい通信を検知したり、遮断したりする機能です。サイバー攻撃や情報漏洩といった脅威を防ぐのに役立ちます。

ここではIDS/IPSの役割と違い、守備範囲、ファイアーウォールやWAFとの違い、種類などをわかりやすく解説しています。

目次 [非表示]

IDSとは?

IDSは「Intrusion Detection System」の略で、日本語では「不正侵入検知システム」と訳されます。

ネットワークを監視し、不正アクセスや疑わしい通信を検知すると、管理者へ通知を行う機能です。マルウェアの侵入や情報漏洩に素早く気づき、迅速な対処につなげられます。

ただし、多くのIDS製品は脅威を検知しても、通信の遮断までは行いません。そのためIDSを採用している環境では、通知が届いた時点で管理者が速やかに対処法を考え、適切に対応しなければいけません。

IPSとは?

IPSは「Intrusion Prevention System」の略で、日本語では「不正侵入防止システム」と訳されます。

ネットワークを監視し、不正アクセスや疑わしい通信を検知すると、管理者に通知するとともに自動で通信を遮断する機能です。IDSの機能が検知と通知に留まるのに対し、IPSでは防御まで行います。

IDSとIPSの違い

先述の通り、IDSとIPSの違いは「防御(=通信の遮断)機能の有無」です。

IDSもIPSも不正な通信を検知する点は変わりませんが、IDSは検知した際に管理者への通知のみを行い、IPSでは管理者への通知と通信の遮断を同時に行います。

ただし、現在は製品によってIDSでも防御機能を備えたものがあります。

IDSとIPSはどう使い分ける?

IDSとIPSの違いを知ると、一見IPSの方が便利なように思えます。しかし以下のように、両者にはそれぞれメリット・デメリットがあります。

| IDS | IPS | |

|---|---|---|

| メリット | ・通信の確認や対処の判断を管理者ができる | ・マルウェアなどの脅威を自動で防いでくれる |

| デメリット | ・管理者が対処する前に被害が拡大する恐れがある | ・誤検知により必要な通信まで遮断するリスクがある ・ネットワーク遅延やパフォーマンスの低下につながることも |

IDSでは通信の遮断ができませんが、だからこそ管理者に対処の判断を委ねられます。たとえば検知した通信が実は正常なものであれば、通信を遮断せずに済みます。

一方、IPSは誤検知による遮断のリスクがあります。本来届くべきメールなどが届かなければ、業務に支障をきたすこともあるでしょう。また、IPSでは常にパケットを検査し、遮断まで行えるからこそネットワークへの負荷が大きいです。

こうした違いを踏まえ「誤検知の防止を重視するならIDS、機密情報を多く抱えているネットワークならIPS」などと使い分けることをお勧めします。

IDS/IPSの守備範囲と他のセキュリティ製品との違い

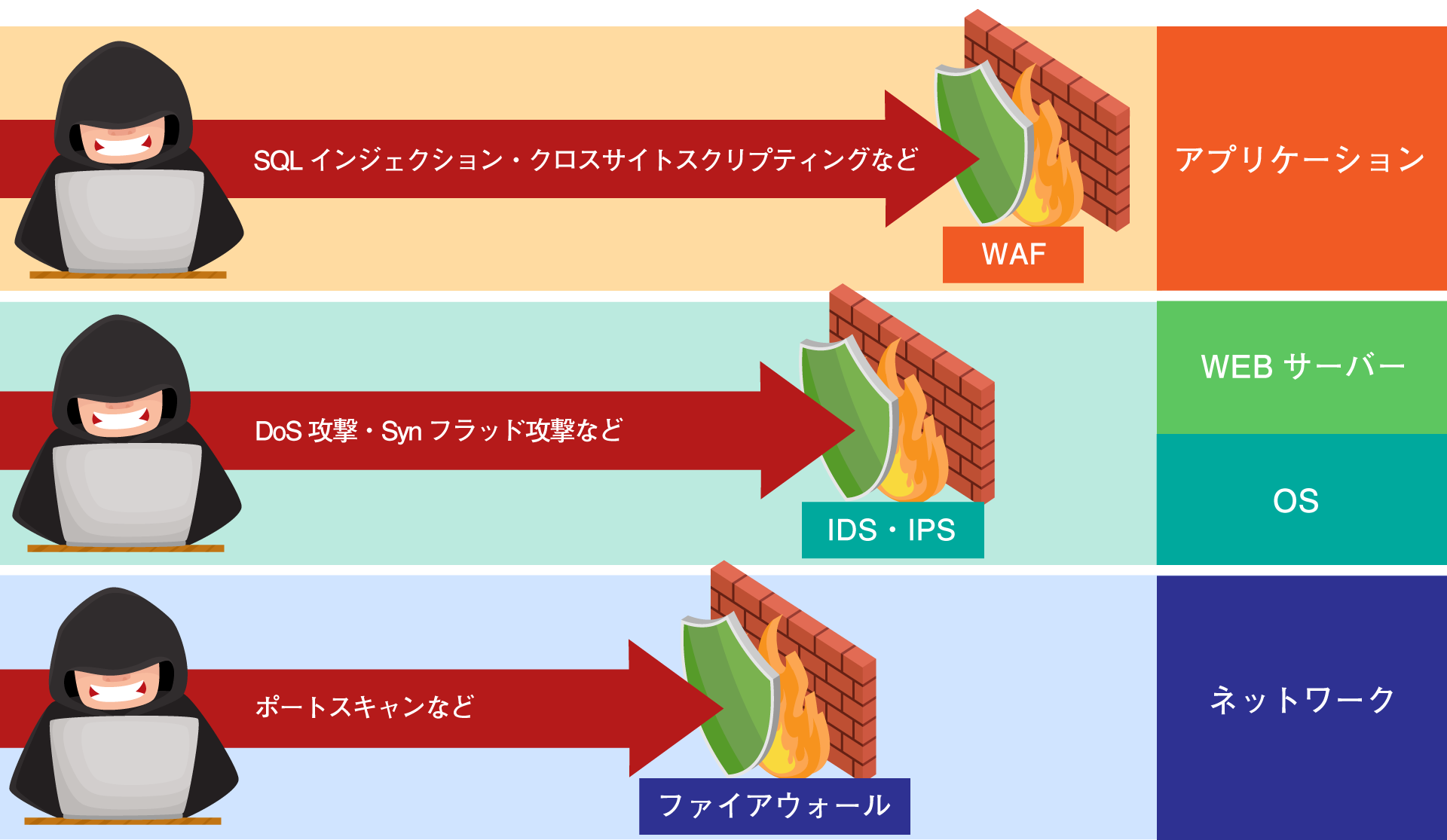

IDS/IPSは、ファイアーウォールも活躍するネットワーク層の保護に加えて、上図の中央のように中階層(WebサーバーやOS)を主な守備範囲としています。

一方、高階層にあたるWebアプリケーション層での不正検知・防御はできません。

IDS/IPSが検知・防御できる攻撃

IDS/IPSが検知・防御できる主な攻撃は以下の通りです。

| 名称 | 概要 |

|---|---|

| マルウェア感染 | コンピュータで不正に動作し、被害をもたらす「悪意のあるソフトウェアや悪質なコード」を侵入させる攻撃。ワームやトロイの木馬、コンピュータウイルスなど多くの種類が存在する |

| ポートスキャン | サーバーの各ポートへデータを送信し、その応答から稼働状況を調べる方法。ポートスキャン自体は攻撃でないが、サイバー攻撃の情報収集(下調べ)の手段として使われる |

| DoS/DDoS攻撃 | 大量のデータなどを攻撃対象に送り付け、対象システムが正常に動作できない状態に追い込む攻撃 |

| Synフラッド攻撃 | 接続要求データ(SYNパケット)を大量に送り付け、相手が新しい接続を受け付けられないようにする攻撃 |

| バッファオーバーフロー攻撃 | 標的のサーバー内部にメモリ領域以上のデータを送り付け、誤作動を起こさせる攻撃。サーバーの乗っ取りが目的 |

上記の中でも、DoS攻撃やSynフラッド攻撃、バッファオーバーフロー攻撃はファイアーウォールで防げない攻撃です。

IDS/IPSとファイアーウォールの違いは?

ファイアーウォールとIDS/IPSの違いは「パケットの中身まで確認するか否か」です。ここでは郵便物のチェックに例えて、両者の違いを説明します。

ファイアーウォールは、IPアドレスやポートといった「アクセスの行き先」をチェックし、攻撃を防御します。郵便物でいうと発送元や差出人、送り先の住所、宛先をチェックし、不正の有無を確かめるようなものです。郵便物の中身(≒パケット)までは確かめません。

一方、IDS/IPSは郵便物の中身まで見た上で「不正アクセスか否か」をチェックします。だからこそ、ファイアーウォールが検知できない中階層への攻撃にも対応できます。

IDS/IPSとWAFの違い

IDS/IPSとWAFは、どちらも不正アクセスの検知や遮断を行うツールであり、通信の中身までチェックする点も共通しています。

しかし、IDS/IPSがネットワーク層から中階層を主な守備範囲とするのに対し、WAFはWebアプリケーション層の保護に特化しています。両者は守備範囲が異なるからこそ、守れる攻撃の種類も異なります。

年々増えている、Webアプリケーションの脆弱性を突いたサイバー攻撃。WAFはこうした攻撃を防ぐセキュリティ対策の一つで、Webサイトの安全な運営に欠かせません。今回はWAFの仕組みや種類、IDS/IPSやファイアーウォールとの違い、WAFで対応できる攻撃を解説します。 WAFとは何か WAF(ワフ)とは「Web Application Firewall」の略称で、サイバー攻撃からWebアプリケーシ…

IDSとIPSの種類

IDS/IPSには、検知方法と監視方法で複数の種類があります。

検知方法による種類

IDS/IPSの検知方法には「シグネチャ型」「アノマリ型」の2種類があります。

| 検知方法 | 概要 |

|---|---|

| シグネチャ型 | 事前に異常なアクセスパターンを登録しておき、通信内容がそれと一致する場合に不正と判断する方法 |

| アノマリ型 | 事前に正常なアクセスパターンを登録しておき、通信内容が登録済みのパターンと大きく異なる場合に不正と判断する方法 |

シグネチャ型は誤検知が少ない一方で、あらかじめ登録されていない不正アクセスのパターンを見逃してしまうのがデメリットです。一方、アノマリ型は未知の攻撃でもある程度検知できるものの、シグネチャ型と比べて誤検知のリスクが高い点がデメリットです。

監視方法による種類

IDS/IPSの監視方法には「ネットワーク型」「ホスト型」「クラウド型」の3種類があります。

| 監視方法 | 特徴 |

|---|---|

| ネットワーク型 | ・監視対象となるネットワーク上に設置し、ネットワークに流れるデータ(パケット)を監視 ・直接接続しているネットワークでのみ検知が可能なため、監視したいネットワークが複数ある場合は各ネットワークでの設置が必要 |

| ホスト型 | ・監視対象のサーバーなどにインストールして使用。サーバー上の受信データやログデータを監視する ・監視対象となるサーバーなどの機器が複数ある場合は、各機器へのインストールが必要 |

| クラウド型 | ・クラウド上に設置されたIPS/IDSを使用する方法。ネットワーク設定を変更する必要がない ・検知能力は提供ベンダーによって異なる |

ネットワーク型は、ホスト型やクラウド型に比べると対応範囲が広いです。一方、ホスト型なら監視対象のサーバーごとに独自の設定ができます。また、クラウド型は運用の手間が少ない点が便利です。

IDS/IPSは他のセキュリティ対策と併用を

IDS/IPSは不正アクセスを検知・防御するためのシステムで、ファイアーウォールでは防げないDoS攻撃やSynフラッド攻撃などの防御にも有効です。

ただしファイアーウォールやWAFとIDS/IPSでは、それぞれ守備範囲や得意分野が異なります。だからこそ、各製品を併用しての対策をお勧めします。

なお、KAGOYAではCloud Platform関連のサービスで「マネージド付ファイアーウォール 」の利用が可能です。設定変更や機器の監視を代行するマネージドサービス付きのファイアーウォールで、IDS機能も付けられます。

また、マネージド付ファイアーウォール以外に、IPSやWAFも追加できます。

レンタルサーバーでも、IPSやWAFをご利用いただけます。

「安全なネットワーク環境の構築に向けて何をすれば良いか分からない」という方、現在のネットワーク環境の安全性や費用面を見直したい方は、お気軽にKAGOYAにご相談ください。