年々増えている、Webアプリケーションの脆弱性を突いたサイバー攻撃。WAFはこうした攻撃を防ぐセキュリティ対策の一つで、Webサイトの安全な運営に欠かせません。今回はWAFの仕組みや種類、IDS/IPSやファイアーウォールとの違い、WAFで対応できる攻撃を解説します。

目次 [非表示]

WAFとは何か

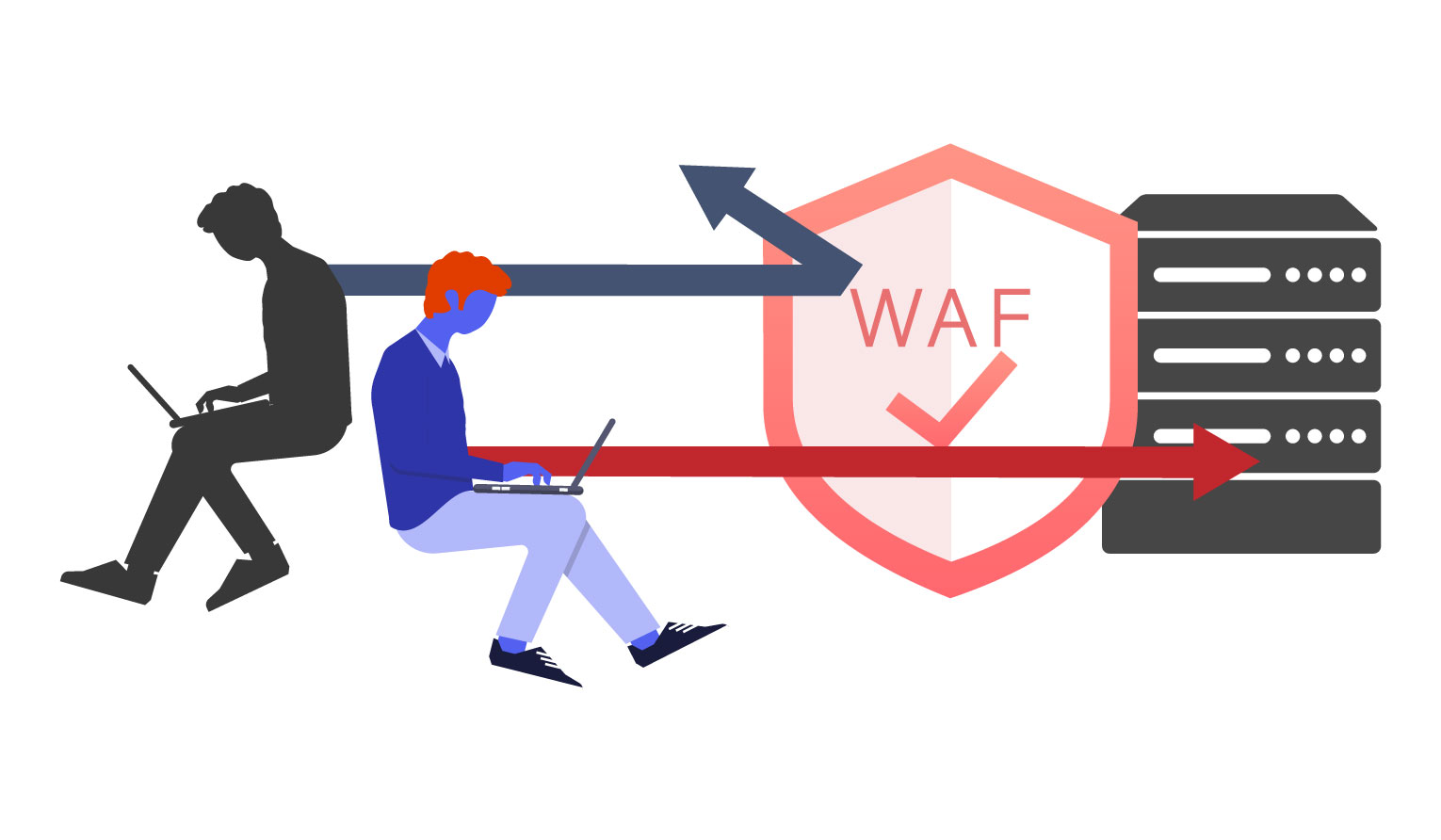

WAF(ワフ)とは「Web Application Firewall」の略称で、サイバー攻撃からWebアプリケーションを守るセキュリティ対策の一つです。サイバー攻撃を防ぐため、Webアプリケーション層の通信を監視し、攻撃と判断した通信を遮断します。

また通信の監視や制御に加えて、以下のような機能を有することも多いです。

- シグネチャの自動更新

- Cookieの保護

- 特定URLの除外や特定IPアドレスの拒否

- ログ収集及びレポート出力

WAFを導入すべき事業者

WAFは、Webアプリケーションの保護に特化したツールです。そのため、以下のような事業者での導入をお勧めします。

- ECサイトなどのオンラインショッピング事業を行っている

- オンラインゲームやネットバンキングなどで個人情報を取り扱っている

- Web経由で他社にサービスを提供している

- Webサイトの作成・運営にWordPressなどのCMSを利用している

Web上でユーザーと個人情報などのやり取りをしている事業者はもちろん、自社サイトの運用にCMSを利用している場合もWAFを導入した方が良いでしょう。

CMSはWebアプリケーションで動作しており、プログラム自体が公開されていることも多くあります。そのため世界中でCMSの脆弱性が研究されており、攻撃に晒されるリスクも高いからです。

以下の記事では、WordPressの脆弱性による被害や、とるべきセキュリティ対策を詳しく解説しています。

WordPressのセキュリティについて。被害事例や即可能な対策など

初心者でも簡単にWebサイトを作れることから多くのシーンで利用されているCMSのWordPressですが、一つ大きなデメリットがあります。 多くのWebサイトに使われているからこそ、常に悪意のある第三者による攻撃(SQLインジェクション・OSコマンドインジェクション・クロスサイトスクリプティング等)の対象となりやすいということです。 そうした理由から「WordPressに脆弱性が見つかった」「Wo…

なぜWAFが必要なのか

不特定多数の人に一般公開されているWebサイトは、従来からサイバー攻撃の対象にされることが多いです。その中でも、Webアプリケーションの脆弱性を狙った攻撃は年々増加しています。

例えば、株式会社サイバーセキュリティクラウドが提供するWAFでは、1秒間に20回程度という高頻度でWebアプリケーションへのサイバー攻撃が検知されました。

※出典:株式会社サイバーセキュリティクラウド「2022年度第3四半期のWebアプリケーションへのサイバー攻撃検知レポート」

このように、現在はWebサービスを提供する事業者に、Webアプリケーションレベルでのセキュリティ対策が求められています。

IDS/IPSとの違い

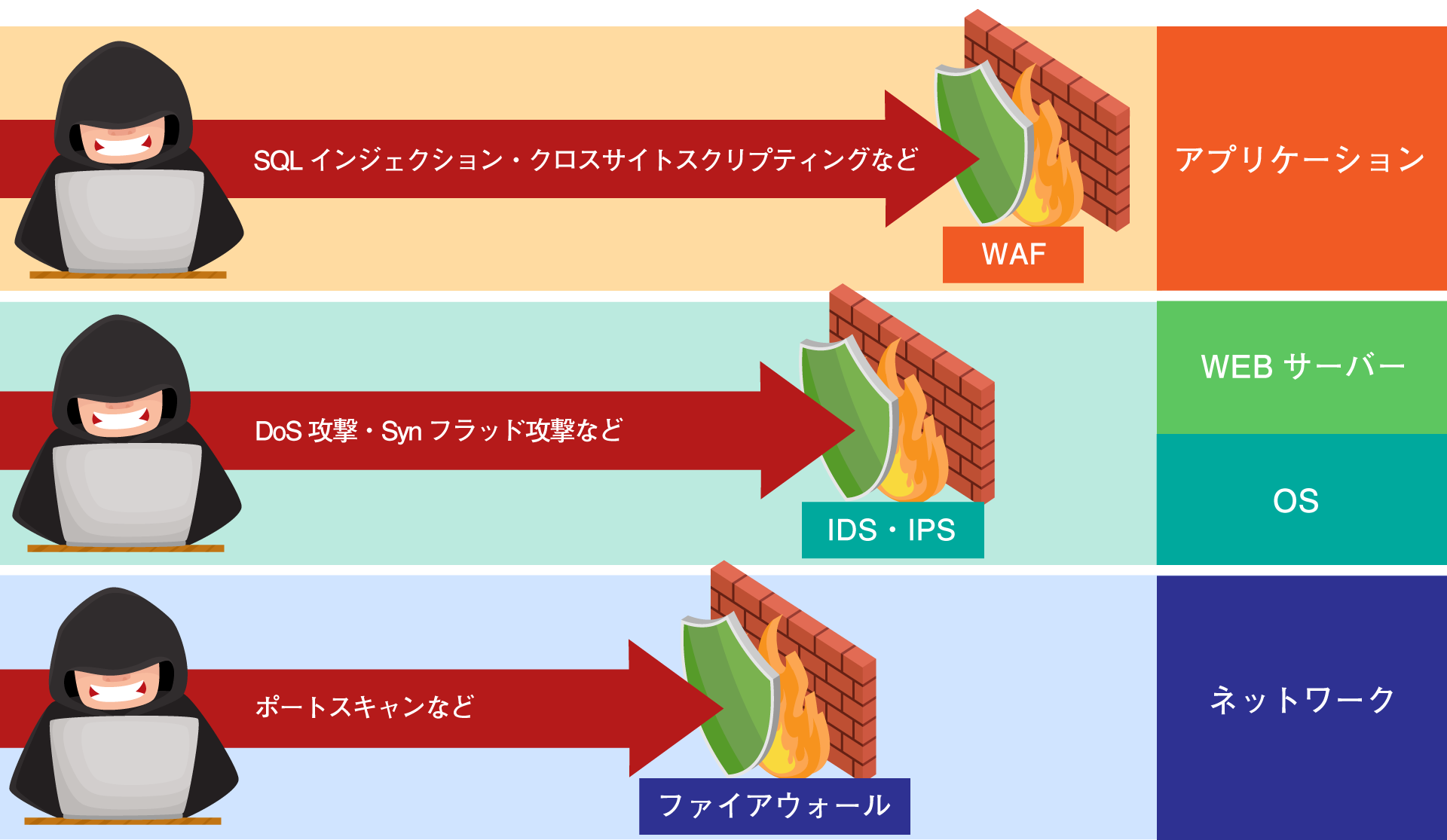

WAFとよく似た働きをするセキュリティ対策にIDS/IPSがありますが、WAFとは守備範囲や検知・防御の方法が異なります。

WAFとIDS/IPSは、どちらも不正アクセスの検知と遮断を行うツールです。また通信の中身までチェックする点も共通しています。しかし、WAFがWebアプリケーション層の保護に特化しているのに対し、IDS/IPSはWebサーバーやOSといった中階層を保護対象としています。

そのためWeb特有の攻撃を保護するWAFと、サーバーやOSへの攻撃を幅広く保護するIDS/IPSは組み合わせて使われることが多いです。

ファイアーウォールとの違い

ファイアーウォールも、不正アクセスを遮断するセキュリティ対策の一つです。

ファイアーウォールの保護対象は内部ネットワークで、外部からの攻撃の防御を得意としています。しかし外部に公開されているWebアプリケーションの保護はできません。

このように、WAF、IDS/IPS、ファイアーウォールは「どれか一つがあれば良い」という訳でなく、三者で補完し合う存在です。

WAFで防げる攻撃の種類

WAFで防げる攻撃の種類は製品によって異なりますが、主に以下のような攻撃に対応します。

| 攻撃の種類 | 手口と特徴 |

|---|---|

| SQLインジェクション | Webアプリケーションの入力画面に不正なSQL(データベースへの命令)を入力し、データの消去や改ざん、情報漏洩を起こす攻撃 |

| クロスサイトスクリプティング | SNSや掲示板サイトに仕掛けられたスクリプトをユーザーが実行すると、偽サイトの個人情報入力画面にアクセスさせられたり、意図しない投稿が拡散されたりする攻撃 |

| ディレクトリトラバーサル | Webサイトからファイル名を直接指定するようなWebアプリケーションを利用して、不正アクセスやファイルの改ざん、削除、情報流出などを行う攻撃 |

| OSコマンドインジェクション | SQLインジェクションと同様に、Webサーバーへのリクエストに不正なOSへの命令文を紛れ込ませる攻撃。データの消去や改ざん、情報漏洩などのリスクがある |

| ブルートフォース | 理論的に考えられるパスワードのパターンを全て入力し、パスワードを不正に入手する攻撃 |

| バッファオーバーフロー | 標的のサーバー内部にメモリ領域以上のデータを送り付け、誤作動を起こさせる攻撃。サーバーの乗っ取りが目的 |

| DDoS攻撃 | 標的のサーバーに許容量以上のデータを送り付け、アクセス集中により誤作動を起こさせる攻撃。複数台のコンピューターから標的のサーバーに攻撃を仕掛け、サーバー停止を狙う |

WAFの仕組み(検知方式)

WAFの検知方式には、以下の3種類があります。

- シグネチャ

- スコアリング

- AI(人工知能)

シグネチャによる検知

WAFで最も一般的なのが、シグネチャによる検知です。

シグネチャとは、既知の攻撃パターンなどの特徴を定義したデータベースです。攻撃パターンや安全なパターンをシグネチャに定義し、シグネチャに一致するか否かで通信の許可と遮断を行います。

シグネチャに定義する内容によって、「ブラックリスト型」と「ホワイトリスト型」があります。

| ブラックリスト型 既知の攻撃パターンをシグネチャに定義し、シグネチャと一致する通信を拒否する方法です。複数のWebアプリケーションで適用できる一方、未知の攻撃の防御が難しいというデメリットもあります。 なお、通常シグネチャはベンダー側が自動更新してくれます。 ホワイトリスト型 安全な通信パターンをシグネチャに定義し、それ以外の通信を拒否する方法です。未知の攻撃まで防げる一方、安全な通信パターンを定義するのが難しいです。またWebアプリケーションの数や使い方次第で、複数のホワイトリストを作成しなければいけません。 |

スコアリングによる検知

スコアリングでは、通信のさまざまな要素を数値化し、基準値を超えた通信を攻撃と判定します。シグネチャよりも細かい要素で判断するため、誤検知リスクを減少でき、未知の攻撃を検知できる可能性も高くなります。

AIによる検知

既存の攻撃手法やデータサイエンス技術を活用し、AIが独自に攻撃の判定を行う方法です。未知の攻撃手法や複雑な手口でも、専門家のような柔軟な判断ができます。ただしAIの攻撃検知のロジックを人間が理解しにくいというデメリットもあります。

WAFの設置形態

WAFの設置形態は、以下の3種類に大別されます。

| 種類 | メリット | デメリット | おすすめのケース |

|---|---|---|---|

| ホスト(ソフトウェア)型 | ・低予算かつ短期間で導入可能 | ・Webサーバーごとにソフトウェアのインストールが必要 | ・保護護対象のWebサーバーが1つだけ ・自社に合わせた柔軟な設定がしたい |

| ゲートウェイ(アプライアンス)型 | ・Webサーバーに負担がかからない ・1台で複数のWebサーバーを保護できる | ・導入費用が高い ・ネットワーク構成の変更が必要な場合も | ・複数のWebサーバーを有する ・自社に合わせた柔軟な設定がしたい |

| サービス(クラウド)型 | ・短期間で導入できる ・運用と保守の負担が少ない | ・カスタマイズに制限がある ・外部から影響を受ける可能性も ・Webサイトの数や通信量に比例して高額になることも | ・短期間で導入したい ・運用の手間を抑えたい |

ホスト(ソフトウェア)型

保護対象のWebサーバーに、WAFのソフトウェアを直接インストールして利用する方法です。

専用のネットワーク機器を購入する必要がなく、低予算で導入できます。またネットワーク構成の変更も必要なく、短期間で導入できる点もメリットです。

ただしWAFをWebサーバーごとにインストールする必要があるため、サーバーの台数が多いとコストと手間がかさみます。また一般に、初期設定・運用・保守は自社で行わなければいけません。

ゲートウェイ(アプライアンス)型

Webサーバーとは独立した形で、専用機器を通信経路上に配置して利用する方法です。

Webサーバーから独立して機能するため、サーバーへの負担がかかりません。また専用機器の性能や設定も柔軟に選ぶことができ、1台で複数のWebサーバーを保護できます。そのため大規模システムでも、自社に合わせた高度なセキュリティ対策を実現できます。

ただし導入・運用のコストが高く、導入時はネットワーク構成が必要な場合も多いです。初期設定・運用・保守も基本的に自社で行います。

サービス(クラウド)型

クラウドサービスとしてWAFを利用する方法です。

導入までの期間が短いので、すぐに運用を開始できます。また更新やメンテナンスもベンダー側が行ってくれるので、運用・保守の負担も少ないです。

ただしクラウドサービスである以上、カスタマイズには制限があり、外部のシステム障害などによる影響を受ける可能性もゼロではありません。また初期費用や運用コストは、通信量や監視対象のURLの数に比例して高くなるのが一般的です。大規模システムの場合や長期間利用する場合は、事前にトータルコストを計算して導入を検討しましょう。

まとめ

システム運営でWebアプリケーションを利用している場合、WAFはぜひ導入したいツールです。ただし「導入すれば絶対安心」とは言えません。導入後も定期的にWAFの設定を見直すとともに、複数のセキュリティ対策を併用して安全性を高めましょう。

セキュリティ対策を行う上では、サーバーの選定も重要です。特にレンタルサーバーでは、事業者ごとにオプションの選択肢やサポート体制が異なります。費用以外に「セキュリティ対策が充実しているか」「サポートは24時間体制か」といった点も確認してください。

例えばKAGOYAの共用レンタルサーバーでは、WAFやIPSを無料でご利用いただけます。また障害発生時も、24時間体制で運用スタッフが即座に復旧作業を行います。