VPS(バーチャル・プライベート・サーバー)は自由度が高い分、利用者自身でしっかり面倒をみてあげなければなりません。このご時世、セキュリティ対策が不可欠ですが日々の点検も大切です。その手段としてセキュリティ診断ツールがあります。この記事では、これらの監視対象や導入方法をまとめています。また導入がより簡単な、クラウドで利用できるサービスもご紹介します。

■検証した環境

- 企業名 : カゴヤ・ジャパン

- プラン名 : VPS(仮想専用サーバー)

- CPU / メモリー / ストレージ : 1コア / 1GB / SSD 100GB

- OS : CentOS7 64bit

※現在はCentOS 7の提供は終了しております。

開発・検証・プログラミング学習に。無駄なコストもかけたくないあなたにおすすめのVPS

カゴヤのVPSは初期費用無料でアカウント登録さえしておけば、必要なときだけ日額課金でサーバーを立ち上げ可能!料金は使った分だけ。

目次

自分でできるセキュリティ診断4つ

公開中のWebサイトなどの規模や取り扱っているデータの機密性にもよりますが、まずはWebサイト運営者が自身ですぐにできる、対策と導入に絞って解説していきます。これらは比較的容易に、そして低コストまたは無料で利用できる方法です。

監視対象や監視のタイミング、また結果(正常値か異常値か)の報告方法など設定はsに変更可能ですが、今回は基本的な導入方法に絞っています。

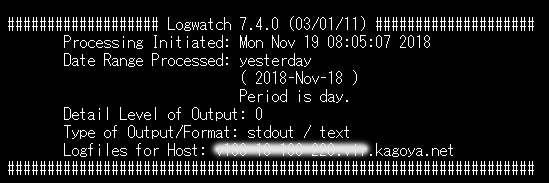

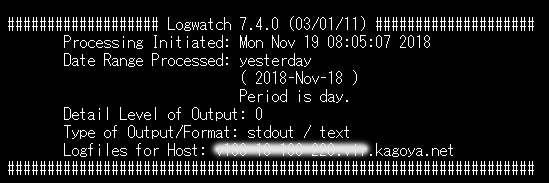

①ログ監視(logwatch)

一口にサーバーのログと言ってもその種類と量は多く、また分散し整理されていないため、監視するたけでも大変な作業です。その点Logwatchを利用すると、各種ログを毎日まとめてメールで通知してくれるので効率的ですね。テキストですが見やすく整理され、兆候を発見しやすくなっていると思います。

| 監視対象 | ssh、ftp、http、smtp、pop3 |

|---|

(1)インストールと設定

【コマンド】

# yum install logwatch

必要に応じて、以下のファイルより設定を行います。

【コマンド】

# vi /etc/logwatch/conf/logwatch.conf

設定のためのオリジナルファイルは別にあるため、変更したい項目のみ上記に記述していきます。

(2)監視

設定により、毎日定時に指定のメールアドレス宛に監視内容が届きます。

また、下記のコマンドにより随時内容を確認できます。これだけでもかなりのボリュームがあります。

【コマンド】

# logwatch

②ファイル改ざん検知(Tripwire)

ファイルの追加や削除、更新を細かく検知する仕組みで、VPSをセットアップしたらすぐにインストールしたいオープンソースです。サーバーへの不正侵入時などで、ファイルの改ざんを監視する目的があります。他にもAIDEなどのオープンソースがあります。

| 監視対象 | 改ざん検知 |

|---|

(1)インストールと設定

【コマンド】

# yum install epel-release# yum install tripwire

# tripwire-setup-keyfiles

# tripwire --init

途中で、site keyfile passphraseとlocal keyfile passphraseを設定と確認をします。必要に応じて、以下のファイルより設定を行います。

【コマンド】

# vi /etc/tripwire/twcfg.txt

(2)監視

上記の設定後に、下記のコマンドを実行します。

【コマンド】

# tripwire --check

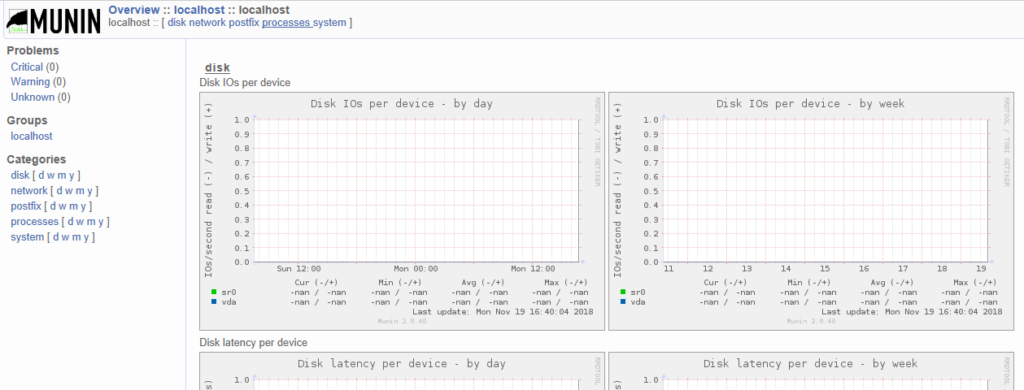

③システムの状態の監視(Munin)

こちらのツールでは、CPUやネットワークなどの状態をグラフで見やすく表示してくれます。どこに負荷があってネットワークやセキュリティ上の問題が発生しているか推測することができます。ApacheなどのWebサーバーが稼働していれば、簡単なコマンドで導入できます。自身のサーバー上に設置するため、アクセス制限をかけて非公開にします。

| 監視対象 | CPU、Disk、Memory、Network |

|---|

(1)インストールと設定

【コマンド】

# yum install munin munin-node# systemctl restart httpd

次に管理画面にアクセス制限をかけます。ログインユーザー名をtestとして、以下でパスワードを登録します。

【コマンド】

# htpasswd -c /etc/munin/munin-htpasswd test

下記で開いた設定ファイルで、host_nameの項目にホスト名を追記します。

【コマンド】

# vi /etc/munin/munin-node.conf

最後に起動します。

【コマンド】

# systemctl start munin-node# systemctl enable munin-node

(2)監視

ブラウサで、http://サーバーのホスト名またはIPアドレス/munin/と入力し認証画面を表示します。さきほど登録したユーザー名とパスワードを入力してログインします。次に下記のような画面が表示されるので、監視したいメニュー名を選択しましょう。あとは必要に応じて、機能を強化することができます。

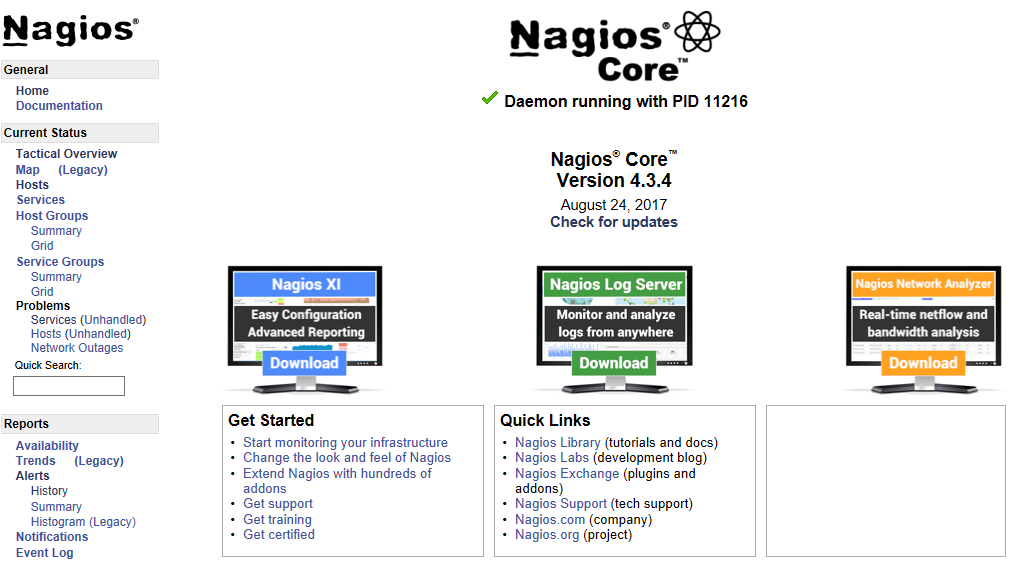

④システムの状態の監視(Nagios)

こちらのツールもMuninと同様に見やすく表示できます。ApacheとPHPなどのWebサーバーが稼働していれば、簡単なコマンドで導入できます。

| 監視対象 | ssh、ftp、http、smtp、pop3 |

|---|

(1)インストールと設定

【コマンド】

# yum install nagios nagios-plugins-{ping,disk,users,procs,load,swap,ssh,http}# systemctl restart httpd

次に管理画面にアクセス制限をかけます。ログインユーザー名をtestとして、以下でパスワードを登録します。

【コマンド】

# htpasswd /etc/nagios/passwd test

最後に起動します。

【コマンド】

# systemctl start nagios# systemctl enable nagios

# systemctl restart httpd

(2)監視

ブラウサで、http://サーバーのホスト名またはIPアドレス/ nagios/ などと入力すると、認証画面が表示されます。さきほど登録したユーザー名とパスワードを入力してログインします。

クラウドサービスで簡単!セキュリティ診断ツール4つ

サーバーへのインストール型と比べて、すぐに利用できるのがクラウドサービスです。機能、対象ユーザーそして料金により様々なサービスがあります。こちらの記事では、特にWebアプリケーションの脆弱性診断が可能なツールを4つ選んで紹介しています。WordPressでも使えるツールもあります。

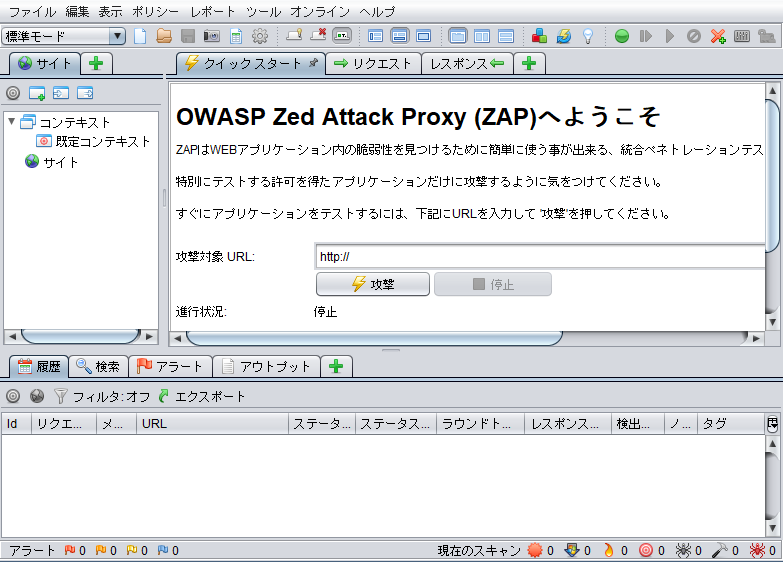

①OWASP Zed Attack Proxy (ZAP)

IPA(独立行政法人情報処理推進機構)でも紹介された代表的なツールです。オープンソースで、クライアントPCなどにインストールして利用します。メニューは日本語になっています。Windows版、MacOS版、Linux版があり、環境のよりJavaのランタイムが必要です。なお、動的スキャンは注意して実施するように案内されています。

| 監視対象 | Webアプリケーション |

|---|---|

| 公式サイト | https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project |

②VAddy

Webアプリケーション開発者向けにわかりやすい操作で脆弱性検査ができます。最初に簡単な設定をしてからすぐに検査を開始し、結果を確認することができます。月額60ドルのStarterプランなど4プラン用意されています。1週間無料トライアルができるので、安心ですね。

| 監視対象 | SQLインジェクション、クロスサイトスクリプティング、リモートファイルインクルージョン、コマンドインジェクション、ディレクトリトラバーサル |

|---|---|

| 公式サイト | https://vaddy.net/ja/ |

テスト開始画面は下記のようにシンプルです。

特に問題がない場合には、下記のようなレポートが表示されます。

③SiteLock

Webサイトのセキュリティを総合的に診断するサービスです。対象の規模により4つのプランを、月350円から利用できます。マルウェアを検知するだけでなく、駆除したり自動的に復旧したりするメニューもあります。WordPressにも対応しています。

| 監視対象 | 不正改ざん、各種アプリ、SQLインジェクション、クロスサイトスクリプティング、マルウェア、SSL証明書 |

|---|---|

| 公式サイト | https://saas.gmocloud.com/service/websecurity/ |

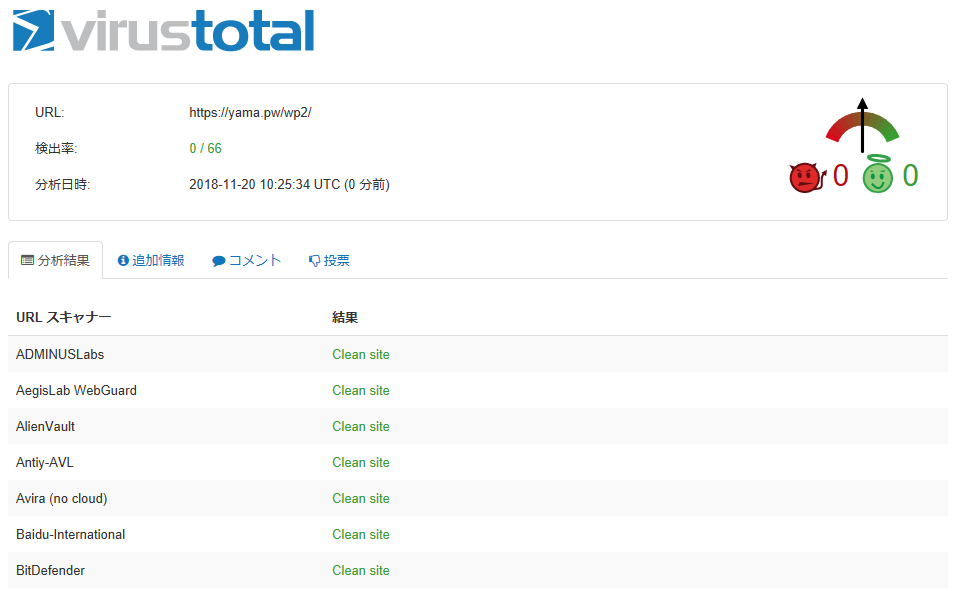

④VirusTotal

ブラウサ上でURLを入力するだけで、疑わしいマルウェアの検出などができる無料のサービスです。

| 監視対象 | ウイルス、ワーム、トロイの木馬などのマルウェア |

|---|---|

| 公式サイト | https://www.virustotal.com/ja/ |

カゴヤのWeb脆弱性診断「WebSiteScan」

法人向けのサービスで、提携先の監視センターよりリモートで診断しています。そのため第三者による客観的な結果を得ることができます。より詳しい診断が必要な組織向けに、別途ラインナップが取り揃えられています。

| 監視対象 | Cookieの取り扱い、エラーメッセージ処理、クロスサイトリクエストフォージェリ、 セッションID、SQLインジェクション、クロスサイトスクリプティング、ディレクトリラバーサル、コマンドインジェクション、改行インジェクション、リンクインジェクション、コメント、情報公開、HTTPレスポンス分割、強制ブラウジング、ディレクトリリスティング、不要メソッドディレクトリ存在の確認、システム情報の開示、サーバーエラーメッセージ |

|---|---|

| 公式サイト | https://www.kagoya.jp/wss/ |

サーバーと一緒にご利用いただく便利なオプションサービスをご紹介しています。

まとめ

VPSのセキュリティ診断ツールについてご理解いただけましたか。利用者や利用目的により様々なサービスがありますが、その中で代表的なもの中心にご紹介してきました。ぜひ適切なツールを導入して兆候を発見するなど、日々のVPS管理にお役立ていただきたいと思います。

今回の検証はカゴヤ・ジャパンのVPSを利用しました。

開発・検証・プログラミング学習に。無駄なコストもかけたくないあなたにおすすめのVPS

カゴヤのVPSは初期費用無料でアカウント登録さえしておけば、必要なときだけ日額課金でサーバーを立ち上げ可能!料金は使った分だけ。