通信の通過・遮断を判断し、外部(インターネット)からの不正アクセスやサイバー攻撃、さらに内部ネットワークからの不正なアクセスも防ぐファイアーウォール。

ここでは、セキュリティ対策の基本であるファイアーウォールの機能や種類、仕組みについて、初心者向けにわかりやすく解説します。

目次

ファイアーウォールとは

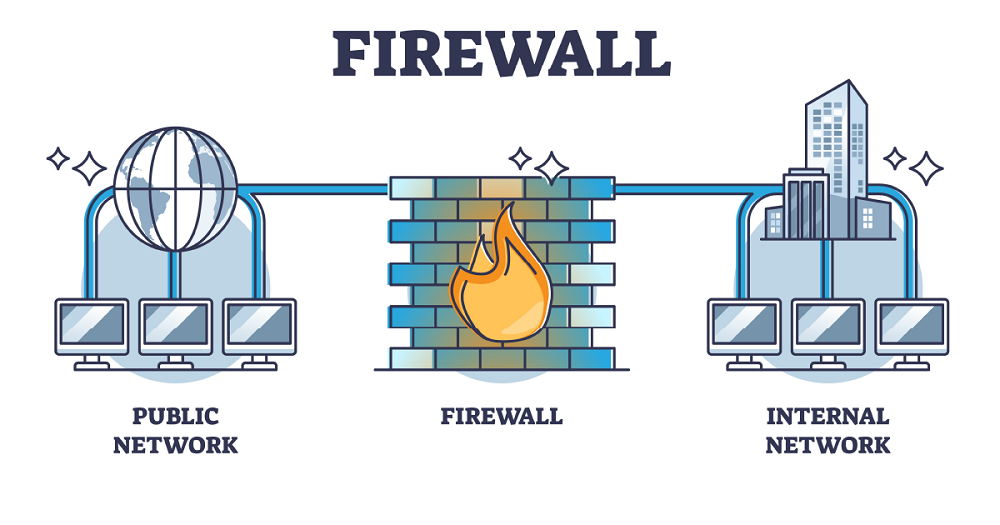

ファイアーウォール(Firewall)は、英語で「防火壁」という意味です。IT分野では、ネットワークの境界で通信をチェックし、不正アクセスなどの脅威から内部ネットワークを守るセキュリティ機能・製品を指します。

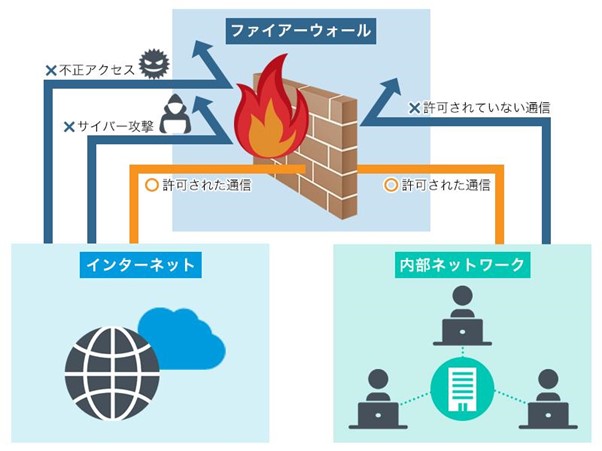

もう少し詳しく説明すると、ファイアーウォールはインターネットと内部ネットワークの境界で通信のパケット(※)をチェックします。あらかじめ設定したルールに基づき、安全と判断すれば通過を許可、不審と判断すれば通信を遮断し、管理者に通報します。

外部からの不正アクセスやサイバー攻撃だけでなく、内部ネットワークから不審なサイトなどへのアクセスを防ぐことも可能です。

※パケット:通信回線を効率よく使えるよう分割された「データのかたまり」

Q. ファイアーウォールは必要なの?

外部からの攻撃手段が多様化・巧妙化するなか、ファイアーウォールだけであらゆる攻撃を防ぐことはできません。しかし、他のセキュリティ対策でも万全なものは一つもなく、それぞれ得意とする防御範囲や防げる攻撃も異なります。

「ファイアーウォールがあれば大丈夫」とは言えないものの、ファイアーウォールを含めた複数の対策を導入することが重要です。

ファイアーウォールの基本機能

一般に、ファイアーウォールは以下の3つの機能を有しています。

- フィルタリング機能

- アドレス変換機能

- 監視機能

①フィルタリング機能

通信のパケットをチェックし、通信の通過・遮断を判断する機能です。通過の許可条件を登録すると、そのルールに則って通信の可否を判断します。

登録する情報が多い場合は、類似の設定をまとめたり、「通過させる通信以外はすべて遮断」と設定したりできます。定期的に条件の見直しや更新も必要なため、目標とする防御の強度や範囲により、更新しやすいルールを設定しましょう。

②アドレス変換機能

内部ネットワークで使用する「プライベートIPアドレス」と、インターネット上で使用する「グローバルIPアドレス」を変換する機能です。「NAT(ナット:Network Address Translation)」とも呼ばれます。

IPアドレスは、各ネットワーク機器の住所にあたる存在です。外部に知られると、攻撃の対象になりかねません。そのため各機器には内部ネットワーク専用のプライベートIPアドレスが付与され、外部へのアクセス時はNATが外部接続用のIPアドレスに変換。プライベートIPアドレスの漏洩を防ぎます。

また、NATを使用すれば、任意の通信を特定のコンピュータに誘導できます。これにより、部署や部門ごとにセキュリティレベルを分けることも可能です。

③監視機能

記録(ログ)の監視・追跡機能です。各種サーバーとファイアーウォールが稼働しているときは、通信のログが残ります。これを分析すれば「いつ、どのように攻撃を受けたか」が分かり、対策立案のヒントになります。

また、ファイアーウォールは遠隔操作も可能です。万が一不正アクセスを許した場合も、システムがすぐ担当者に通報。担当者は遠隔地からでも、ログの取得や設定変更を行えます。

種類とフィルタリングの仕組み

ファイアーウォールは、フィルタリングの方法により以下の3つの種類に分けられます。

- パケットフィルタリング型

- サーキットレベルゲートウェイ型

- アプリケーションゲートウェイ型

ただし近年は、上記の複数の方法を状況に応じて組み合わせ、実行する製品もあります。

①パケットフィルタリング型

ファイアーウォールのなかで最も代表的な種類であり、パソコンに機能が標準装備される場合にも採用されている方式です。パケットの先頭にある「ヘッダ」部分を判断材料とします。

ヘッダには、宛先(送信先)と発送元(発信者)ポートやIPアドレスの情報が記録されています。この情報を確認し、あらかじめ設定したフィルタリングのルールに基づいて通過と遮断の判断を行う仕組みです。

選別方法がシンプルで高速処理が可能ですが、IPアドレス自体が偽装されている場合の検知は困難です。また、柔軟にルールを設定できる一方、設定ミスがあると不正な侵入を招きやすいデメリットもあります。

②サーキットレベルゲートウェイ型

パケットフィルタリング型の発展型であり、パケット通信のアクセス制限に加えてポート(※)の指定や制御ができます。

アプリケーションごとの設定ができるため、システムやソフトを限定して制御できます。また、IPアドレスの偽装にも有効と考えられています。

※ポート:各アプリケーションがデータをやり取りする出入口となる部分

③アプリケーションゲートウェイ型

Webサーバーやメールサーバーなど、アプリケーションのパケットを点検し、通過と遮断を判断する方式です。

ここでいう「ゲートウェイ(中継)」とは、インターネット側と内部ネットワーク側の「合間」を指します。

保護すべきネットワーク機器とインターネットを直接つなげず、中継場所を用意しているので、安全性を高められるのが特徴です。また、パケットフィルタリング型に比べ、なりすましやウイルス感染などの防御に効果があります。

ただし細かい制御の設定は難しく、パケットフィルタリング型より通信速度が遅いことがデメリットです。

ファイアーウォールは、インターネットと内部ネットワークの境界に設置するのが原則です。ただしWebサーバーやメールサーバーなどの公開サーバーがある場合、設置パターンは以下の3通りが考えられます。

- 公開サーバーを含む全内部ネットワークをファイアーウォールの内側に置く

- 公開サーバーのみファイアーウォールの外側に置く

- ファイアーウォールを2台設置し、非武装地帯(DMZ)をつくる

すべてをファイアーウォールの内側に置けば、内部から公開サーバーへのアクセスが容易です。ただし公開サーバーから不正アクセスされると、内部ネットワーク内で被害が拡大する恐れがあります。一方、公開サーバーをファイアーウォールの外側に置けば、他の内部ネットワークの安全性は高まります。

最も安全性と利便性が高いのは、公開サーバーの外側と、他の内部ネットワークの外側の2か所にファイアーウォールを設置する方法です。このように、インターネットと内部ネットワークの双方から隔離された領域を「非武装地帯(DMZ)」といいます。

IDS/IPSやWAFとの違い

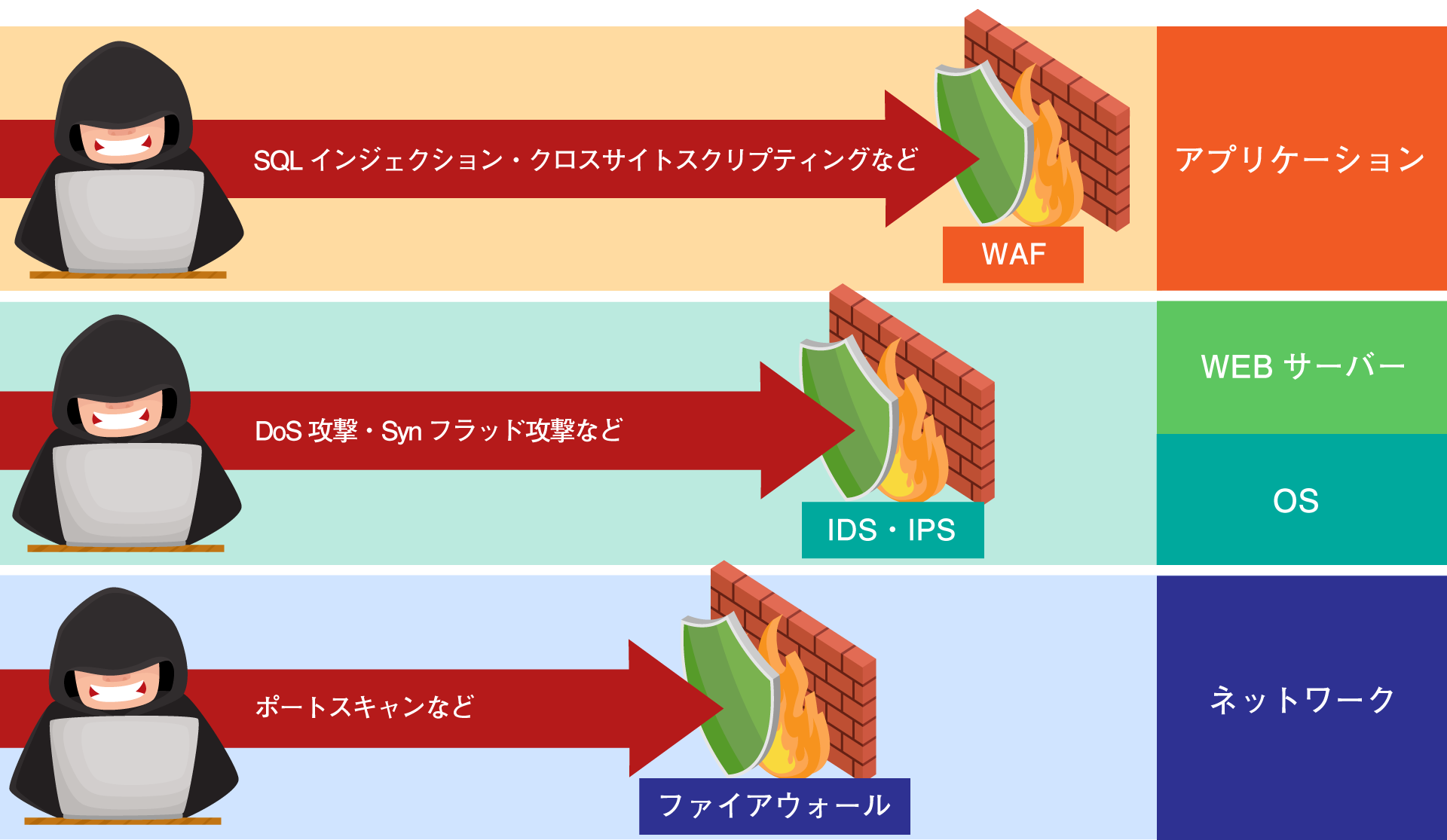

不正アクセスなどの検知や遮断を行うツールは、ファイアーウォールの他にもIDS/IPSやWAFがあります。しかし、これらは得意とする守備範囲や防御できる攻撃が異なります。

ファイアーウォールは、主にネットワーク層の保護を行います。これに対してIDS/IPSは、ネットワーク層に加えてWebサーバーやOSも保護対象とし、WAFはWebアプリケーションの保護に特化しています。

IDS/IPSとの違い

前述の通り、ファイアーウォールはネットワーク層に特化した保護を行い、IDS/IPSはWebサーバーやOSといった中階層も保護します。

ファイアーウォールとIDS/IPSは、活躍のしかたも異なります。

ファイアーウォールはパケットのヘッダ部分で宛先や発送元を確認し、通過と遮断を判断します。一方、IDS/IPSは不審な通信の有無を随時確認し、パケットの中身までチェック。設置位置も、インターネットと内部ネットワークの境界だけでなく、内部ネットワーク内に設置されるケースもあります。

IDS/IPSとは、ネットワークを監視し、不正アクセスや疑わしい通信を検知したり、遮断したりする機能です。サイバー攻撃や情報漏洩といった脅威を防ぐのに役立ちます。 ここではIDS/IPSの役割と違い、守備範囲、ファイアーウォールやWAFとの違い、種類などをわかりやすく解説しています。 IDSとは? IDSは「Intrusion Detection System」の略で、日本語では「不正侵入検知シス…

WAFとの違い

ファイアーウォールの保護対象は主にネットワーク層であり、基本的に外部からの攻撃の防御を得意としています。しかし、外部に公開済みのWebアプリケーションの保護はできません。

WAFは、主にWebアプリケーションの保護に特化したツールです。公開サーバー上のWebアプリケーションも保護できます。

WAFとは?仕組みやファイアウォールとの違い・防御範囲をわかりやすく解説

近年、Webアプリケーションを標的とするサイバー攻撃が急増しています。従来のセキュリティ対策だけでは防ぎきれない巧妙な手法に、多くの企業が頭を悩ませているのではないでしょうか。 WAF(Web Application Firewall)は、多くのサイバー脅威に対する重要な防御策となります。 本記事では、WAFの基本から選定方法、効果的な運用まで、セキュリティ担当者が知っておくべき情報を徹底解説しま…

ファイアーウォールの選定に迷ったら代行サービスの利用を

ファイアーウォールは、ソフトウェア製品として販売されていたり、ネットワーク機器に実装されていたり、専用のハードウェアが販売されていたりと、さまざまな提供形態があります。導入後は初回の設定を行い、さらに状況を見ながら継続的な運用が必要です。

設定や運用に不安がある場合は、専門性の高い技術者に委ねることも検討しましょう。

たとえばKAGOYAでは「KAGOYA FLEX」のオプションサービスとして「マネージド付ファイアーウォール」を提供。業界最安値で高機能な代行(マネージド)サービスをご利用いただけます。

まずは具体的な運用に向け、お気軽にご相談ください。