近年、Webアプリケーションを標的とするサイバー攻撃が急増しています。従来のセキュリティ対策だけでは防ぎきれない巧妙な手法に、多くの企業が頭を悩ませているのではないでしょうか。

WAF(Web Application Firewall)は、多くのサイバー脅威に対する重要な防御策となります。

本記事では、WAFの基本から選定方法、効果的な運用まで、セキュリティ担当者が知っておくべき情報を徹底解説します。コスト効率の高いセキュリティ対策を実現したい方必見の内容です。

WAFとは

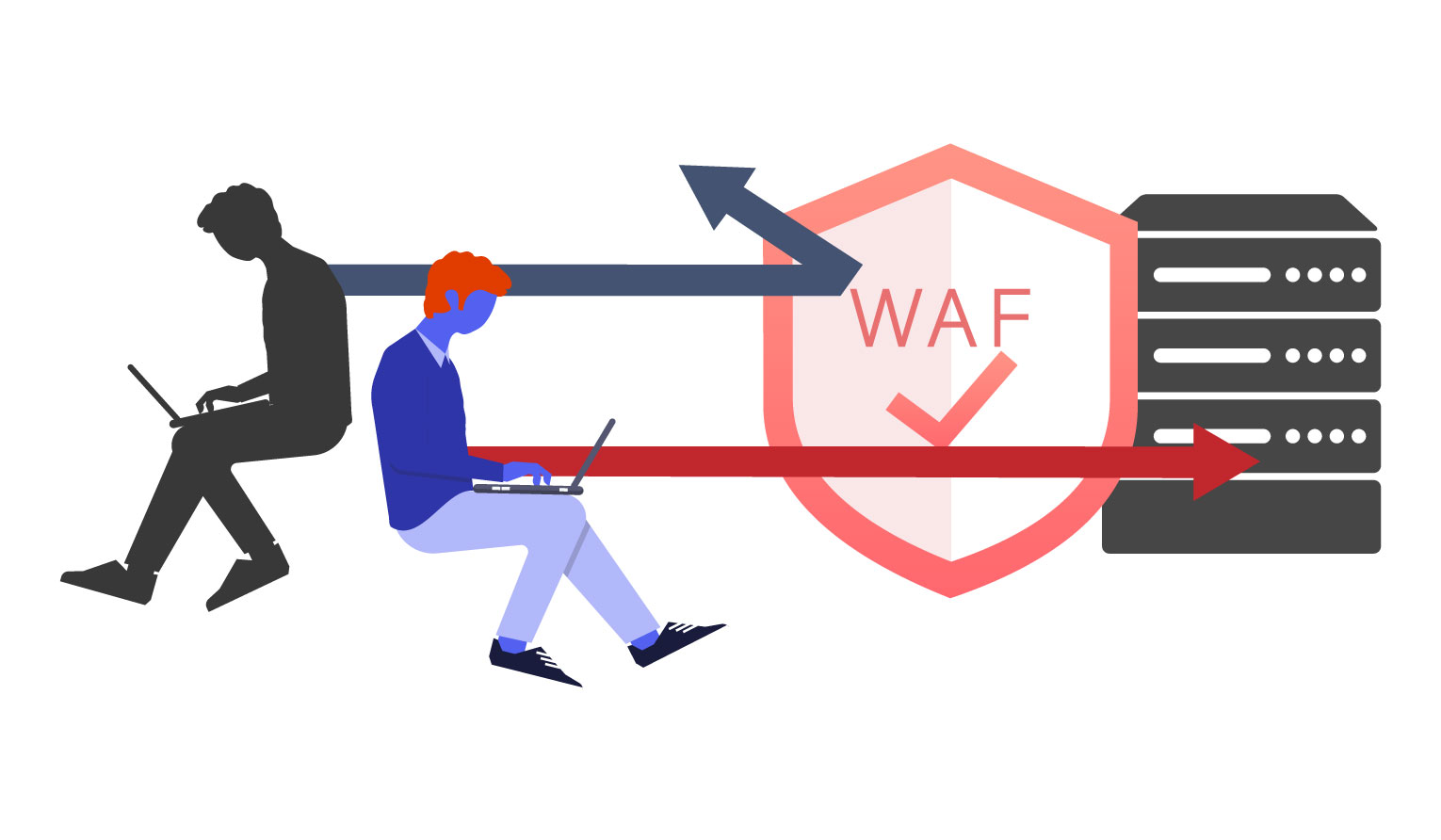

Webサイトやアプリケーションを守る重要なセキュリティ対策として注目されているWAF(ワフ)。これはWeb Application Firewallの略称で、従来のネットワークセキュリティでは防ぎきれないWebアプリケーション層への攻撃を専門に防御するためのシステムです。

一般的なファイアウォールがネットワークレベルでの通信制御を行うのに対し、WAFはHTTPリクエストの内容を詳細に分析し、SQLインジェクションやクロスサイトスクリプティング(XSS)などの高度な攻撃パターンを検知・遮断します。クラウドサービスの普及とWebアプリケーションの複雑化に伴い、WAFの重要性は年々高まっています。

WAF(Web Application Firewall)の定義

WAFとは、Web Application Firewallの略称であり、Webアプリケーションへの悪意ある攻撃を検知・遮断するための専用セキュリティ装置です。通常のファイアウォールがネットワークレベルでの防御を担うのに対し、WAFはHTTPやHTTPSなどのWebトラフィックを詳細に分析し、SQLインジェクションやクロスサイトスクリプティングなどのアプリケーション層の攻撃パターンを識別します。

Webサーバーの前段に設置され、すべての通信をリアルタイムで検査することで、脆弱性を悪用した攻撃を未然に防ぎます。特にインターネットバンキングやECサイトなど、ユーザー情報や決済データを扱う動的なWebサイトでは、アプリケーションの脆弱性が狙われやすいため、WAFによる保護が不可欠です。また、Webアプリケーションのコード修正なしに即座にセキュリティ対策を施せる点も大きな特徴です。

一般的なファイアウォールとの根本的な違い

一般的なファイアウォールとWAFの最も根本的な違いは、防御レベルにあります。従来のファイアウォールはネットワークレベル(OSI参照モデルの3-4層)で動作し、IPアドレスやポート番号に基づいて通信の許可・拒否を判断します。一方、WAFはアプリケーションレベル(OSI参照モデルの7層)で動作するため、HTTPリクエストの中身まで詳細に検査できます。

例えば、一般的なファイアウォールは「ポート80への通信を許可する」という判断しかできませんが、WAFは設定や性能に応じて、HTTPリクエスト内のSQLインジェクションなどの攻撃パターンを検出することが可能です。また、ファイアウォールがネットワーク全体を守る「門番」だとすれば、WAFはWebアプリケーション専用の「ボディガード」と言えるでしょう。URLパラメータ、クッキー、POSTデータなど、Webアプリケーション特有の要素を詳細に分析できる点が大きな強みです。

| 項目 | ファイアウォール | WAF |

|---|---|---|

| 防御レベル | ネットワークレベル | アプリケーションレベル |

| 検査対象 | 送信元・送信先情報 (IPアドレス、ポート番号など) | 通信の中身 (HTTP/HTTPSの通信内容) |

| 防御可能な攻撃 | ・ポートスキャン ・外部公開が不要なサービスへの攻撃 | ・SQLインジェクション ・クロスサイトスクリプティング(XSS) ・Webアプリケーションの脆弱性を突いた攻撃 |

| 検査方法 | 通信の許可/拒否をIPアドレスと ポート番号で判断 | Webアプリケーションへの通信内容を詳細に検査 シグネチャとの照合で攻撃を判定 |

| 対応できない攻撃 | 80番ポートや443番ポートへの通信など、 正常な通信を装った攻撃 | ネットワークレベルの攻撃 OSやミドルウェアの脆弱性を狙った攻撃 |

| 動作する階層 | ネットワーク層 | アプリケーション層 (OSI参照モデルの第7層) |

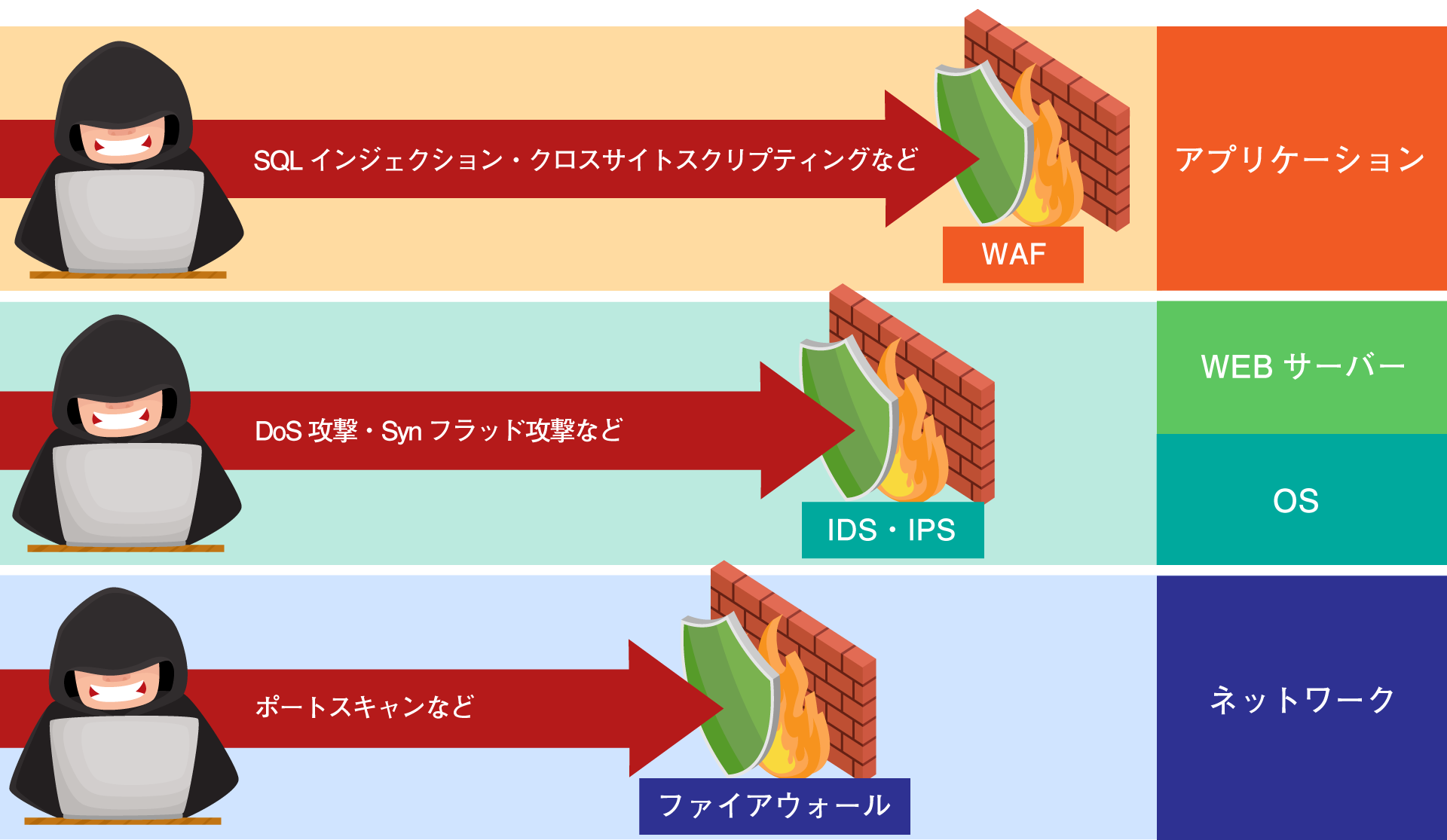

IPS/IDSとWAFの防御範囲の違い

IPS/IDSとWAFは、どちらもセキュリティ対策として重要ですが、防御範囲に明確な違いがあります。IPS/IDSはネットワークレベルやプラットフォームレベル(OS・ミドルウェア)の脆弱性を主な対象としており、不審なトラフィックパターンや既知の攻撃シグネチャを検知します。

一方、WAFはWebアプリケーション層(Layer 7)に特化し、SQLインジェクションやXSSなどのアプリケーション特有の攻撃を防御します。また機能面でも、IDSは攻撃を検知してアラートを発するだけですが、IPSは実際に不正な通信を遮断することができ、WAFも設定に応じて検知だけでなく遮断も行うことができます。

これらのツールは互いに補完関係にあり、多層防御の一環として併用することで、ネットワークからアプリケーションまでの広範囲なセキュリティ脅威に対応できます。企業の包括的なセキュリティ戦略においては、それぞれの防御範囲を理解し、適切に組み合わせることが重要です。

| 項目 | IDS | IPS | WAF |

|---|---|---|---|

| 防御レベル | プラットフォームレベル | プラットフォームレベル | アプリケーションレベル |

| 主な機能 | 不正侵入検知 (検知とアラートのみ) | 不正侵入防止 (検知と遮断) | Webアプリケーション保護 (検知と遮断) |

| 防御対象 | ネットワークトラフィック全般 | OSやミドルウェアの脆弱性 | Webアプリケーションの脆弱性 |

| 検査範囲 | ・ネットワーク全体の不審な挙動 ・セキュリティポリシー違反 | ・OSの脆弱性を悪用した攻撃 ・ミドルウェアへの攻撃 ・ファイル共有サービスへの攻撃 | ・SQLインジェクション ・クロスサイトスクリプティング ・HTTPリクエストの内容 |

| 通信遮断機能 | なし(監視とアラートのみ) | あり | あり |

| 対応できる攻撃の種類 | さまざまな種類の攻撃を検知 | さまざまな種類の攻撃を防御 (防御範囲が広い) | Webアプリケーション特有の攻撃に特化 |

| 特徴 | 「監視」が主な目的 | 従来のファイアウォールでは検出できない高度な攻撃を防ぐ | Webアプリケーションへの攻撃を詳細に検知 レスポンスデータの流出チェックも可能 |

| 課題・制限 | 攻撃を防ぐことはできない | ・Webアプリケーションへの攻撃は防ぎきれない ・解析によるネットワーク性能劣化の可能性 | アプリケーション層以外の攻撃は防げない |

WAFが必要な理由と導入メリット

近年、Webアプリケーションを標的とした攻撃が急増しています。JPCERT/CCのデータによれば、報告される脆弱性の多くがWebアプリケーション関連であり、定期的にWebサイト改ざん被害が報告されています。

こうした脅威に対し、WAFは効果的な防御策として不可欠です。WAFの導入により、脆弱性が発見されてもパッチ適用までの期間を安全に乗り切れるほか、開発リソースが限られた企業でも高度なセキュリティ対策が可能になります。

さらに、PCI DSSなどのコンプライアンス要件を満たす手段としても有効です。大企業だけでなく中小企業においても、オンラインでのビジネス展開が進む中、WAF導入はもはや選択肢ではなく必須のセキュリティ対策となっています。

参考:一般社団法人 JPCERT コーディネーションセンター|ソフトウェア等の脆弱性関連情報に関する届出状況[2025 年第 1 四半期(1 月~3 月)]

参考:一般社団法人 JPCERT コーディネーションセンター|JPCERT/CC インシデント報告対応レポート

Webアプリケーションの脆弱性を即座に保護

Webアプリケーションの脆弱性が発見された場合、修正パッチの開発や適用には時間がかかりますが、WAFはその間の緊急対策として即座に保護を提供します。

特にApache StrutsやWordPressなどのミドルウェアに深刻な脆弱性が発見された場合、WAFは攻撃パターンを検知・遮断するルールをすぐに適用できるため、開発チームがコード修正を行う時間的猶予を確保できます。これにより、通常のパッチ適用サイクルを待たずに、脆弱性を狙った攻撃からシステムを守ることが可能になります。

また、レガシーシステムや修正が困難なサードパーティ製品の脆弱性に対しても、WAFは「仮想パッチ」として機能し、根本的な修正ができない場合でも継続的な保護を提供します。このようにWAFは、脆弱性対応の時間差を埋める重要な役割を果たし、ビジネスの継続性を確保しながらセキュリティリスクを最小限に抑える効果的な手段となります。

24時間365日の自動監視でセキュリティ運用負荷を軽減

WAFの最大の魅力のひとつは、24時間365日ほぼ休むことなく自動でWebトラフィックを監視し続ける点です。セキュリティ専門チームを社内で常時稼働させるコストと比較すると、WAFは圧倒的に効率的です。

特にクラウド型WAFでは、最新の脅威に対応したシグネチャが自動的に更新されるため、常に最新の防御態勢を維持できます。これにより、専門的なセキュリティ人材の確保や育成にかかるコストを大幅に削減できるのです。また、複数のWebサーバーが存在する環境でも、WAF一つで統一された防御ポリシーを適用できるため、セキュリティ対策の均質化と運用効率の向上が実現します。

アラート機能も充実しており、重要な脅威が検知された場合のみ通知を受け取ることで、セキュリティチームは本当に対応が必要な事象に集中できるようになります。

コンプライアンス要件への対応とブランド保護

多くの業界では、ISMSやPCI DSS、GDPR、改正個人情報保護法などのセキュリティ基準への準拠が求められています。WAFはこれらのコンプライアンス要件を満たすための重要な要素となり、監査対応の負担を大幅に軽減します。

特に、クレジットカード情報を扱う企業にとって、PCI DSSの一部の要件に対処するために、WAFが役立つことがあります。また、情報漏洩やWebサイト改ざんが発生すると、企業のブランドイメージは深刻なダメージを受け、顧客からの信頼回復には長い時間を要します。

WAFによる予防的な防御は、こうしたリスクから企業価値を守る投資と言えるでしょう。さらに、金融機関や医療機関との取引においては、WAF導入が取引条件として明示されるケースも増えており、ビジネス機会を確保するためにも必須の対策となっています。

導入・運用コストの最適化

WAFの導入コストを最適化するなら、クラウド型WAFが初期投資を大幅に抑えられます。高額なアプライアンス機器の購入が不要で、月額制のサブスクリプションモデルにより資金計画が立てやすくなります。また、ハードウェア管理や保守の手間も省け、スケーラビリティにも優れているため、トラフィック増加時に柔軟に対応できます。

セキュリティ侵害による復旧コストや信頼損失を考えると、WAF導入は保険的な投資と言えるでしょう。さらに、自社でセキュリティ専門家を雇用するよりも、WAFサービスを利用する方が人件費を抑えられます。クラウド型WAFなら必要に応じて解約も可能で、ビジネス状況の変化に柔軟に対応できるコスト効率の良さも魅力です。

WAFの仕組みと動作原理

WAFはWebアプリケーションへのトラフィックを常時監視し、不正なリクエストを検知・遮断する高度なセキュリティシステムです。その動作原理は、クライアントからのHTTP/HTTPSリクエストをリアルタイムで検査し、あらかじめ定義された攻撃パターンや異常な振る舞いを識別することにあります。

最新のWAFはシグネチャベースの検知に加え、機械学習やAIを活用した行動分析により、ゼロデイ攻撃に対しても一定の対応が可能です。通常の処理フローでは、リクエストの受信、HTTPヘッダーやボディの解析、ルールセットとの照合、そして危険と判断された場合の遮断という一連のプロセスが数ミリ秒単位で実行されます。

また、正規トラフィックへの影響を最小限に抑えるため、精度の高いチューニング機能も備えています。

シグネチャによる攻撃検知の仕組み

シグネチャベースの検知は、WAFの基本的な防御メカニズムの一つです。あらかじめ定義された既知の攻撃パターン(シグネチャ)のデータベースと、Webトラフィックを照合することで不正アクセスを識別します。

例えば、SQLインジェクションに特徴的な「SELECT * FROM users」といった文字列パターンや、XSS攻撃の一般的なパターンを検出するため、「 < script > 」タグを含むが、それに限らず多様なシグネチャを使用します。WAFはリクエストを受信するたびに、このシグネチャデータベースと照合し、マッチした場合は攻撃と判断して遮断します。

シグネチャの品質と更新頻度がWAFの検知精度を大きく左右するため、ベンダーは常に最新の脅威情報を反映したアップデートを提供しています。ただし、シグネチャ方式だけでは未知の攻撃パターンには対応できないという限界もあり、現代のWAFは機械学習などの技術も組み合わせて検知精度を高めています。

ブラックリスト方式とホワイトリスト方式

WAFの防御戦略には主に2つのアプローチがあります。「ホワイトリスト方式」と「ブラックリスト方式」です。

ホワイトリスト方式は「許可するトラフィックのみ」を明確に定義し、それ以外をすべて遮断します。確実に信頼できるトラフィックのみ許可するようにすれば強固なセキュリティを実現できますが、そのぶん新しいトラフィックが生じるたびに許可リストを更新する必要があり手間がかかります。

一方、ブラックリスト方式は、「拒否するトラフィックのみ」を明確に定義し、それ以外をすべて許可します。運用が比較的容易ですが、未知の攻撃は全て素通しさせてしまいます。

実際の運用では、Webサイトの重要度や保護すべき情報の機密性に応じて、両方式を組み合わせたハイブリッド型の防御策を採用するケースが増えています。特に金融機関や個人情報を扱うサイトではホワイトリスト方式の比重を高め、一般的な情報サイトではブラックリスト方式を中心に構成するなど、バランスの取れた設計が重要です。

| 項目 | ブラックリスト方式 | ホワイトリスト方式 |

|---|---|---|

| 検知方法 | 既知の攻撃パターン(拒否する通信)をシグネチャに定義 シグネチャに一致する通信を拒否 | 正規のリクエストパターン(許可する通信)をシグネチャに定義 シグネチャに一致しない通信をすべて拒否 |

| メリット | ・複数のWebアプリケーションに対して適用可能 ・幅広い攻撃に対して効率的に防御できる ・運用が比較的簡単 | ・未知の攻撃を防ぐことができる ・Webアプリケーションに応じて柔軟な対応が可能 ・高いセキュリティレベルを実現できる |

| デメリット | ・未知の攻撃には対応できない ・新しい攻撃手法への対応にはシグネチャの更新が必要 ・少し攻撃パターンを変化(難読化など)させると攻撃が通ってしまう可能性 | ・「許可する通信」の定義が難しい ・Webアプリケーションごとにホワイトリストを用意する必要がある ・運用が大変になる可能性がある ・正規のリクエストまで誤ってブロックしてしまう「誤検知」のリスク |

| 更新の必要性 | 最新の攻撃を検知するために攻撃方法が分かり次第シグネチャの更新が必要 | アプリケーションの仕様変更時に許可リストの更新が必要 |

| 適用範囲 | 複数のWebアプリケーションに対して汎用的に使用可能 | 個々のWebアプリケーションごとに個別設定が必要 |

| 誤検知率 | 比較的低い | 高い(正常な通信も誤ってブロックする可能性) |

リアルタイム監視と遮断の流れ

WAFはHTTP/HTTPS通信を常時監視し、Webサーバーに到達する前に、可能な限りリアルタイムでトラフィックを検査します。まず、受信したリクエストのヘッダー、クエリパラメータ、POSTデータなどを解析し、シグネチャやルールセットと照合します。不審なパターンが検出されると、WAFは即座に判断処理を行い、悪意あるリクエストと判定した場合は通信を遮断します。

この時、攻撃者には403 Forbiddenなどのエラーメッセージを返し、管理者には警告通知が送信されます。一部の高度なWAFでは機械学習を活用し、通常の利用パターンを学習することで誤検知を減らしながら、未知の攻撃パターンも検出できます。また、検知レベルを段階的に設定し、監視モードから完全遮断モードまで状況に応じた対応が可能です。このリアルタイム防御により、攻撃が実際のアプリケーションに到達する前に無効化できるのです。

WAFで防御できる攻撃とセキュリティ対策

Webアプリケーションを狙ったサイバー攻撃は年々高度化・巧妙化しており、WAFはこれらの脅威から効果的に保護するための重要な防御線となっています。WAFは特にSQLインジェクションやXSSといった一般的なWebアプリケーション攻撃に対して強力な防御機能を提供します。

また、WAFはブルートフォース攻撃や一部のDDoS攻撃に対しても一定の防御を提供することが可能ですが、大規模なDDoS攻撃に対しては専用の対策が必要な場合もあります。WAFの防御機能は、既知の攻撃パターンを検出するシグネチャベースの防御と、異常な動作や不審なリクエストを検知する振る舞い分析を組み合わせることで、ゼロデイ攻撃にも対応します。

さらに、機密情報の漏洩防止やボットからの自動化された攻撃に対するセキュリティ対策も提供し、総合的なWebアプリケーションの保護を実現します。

SQLインジェクション対策

SQLインジェクションは、攻撃者が悪意あるSQLコードをWebアプリケーションの入力フィールドに挿入し、データベースを不正に操作する危険な攻撃手法です。この攻撃が成功すると、顧客情報や機密データの漏洩、データベースの改ざんや破壊といった深刻な被害をもたらします。

WAFはこの脅威に対し、特殊文字や典型的なSQLコマンドパターンを含む不審なリクエストを自動検知し、ブロックする機能を提供します。

例えば「SELECT * FROM users」のような構文が入力フィールドに含まれていると、WAFは設定に基づいてそれを攻撃と判断し、通信を遮断することができます。SQLインジェクション対策を適切に実装することで、データベースの整合性を保ち、企業の信頼性を守ることができます。

クロスサイトスクリプティング(XSS)対策

クロスサイトスクリプティング(XSS)は、攻撃者がWebサイトに悪意あるJavaScriptコードを注入し、閲覧者のブラウザ上で実行させる危険な攻撃手法です。この攻撃が成功すると、ユーザーのクッキー情報の窃取、セッションハイジャック、偽サイトへの誘導などが可能になります。

WAFはこの脅威に対し、ユーザーからの入力データを常時監視し、スクリプトタグや不審なJavaScriptパターンを検知します。特に「 < script > 」タグや「onerror」などのイベントハンドラ、「document.cookie」へのアクセスなど、典型的なXSS攻撃パターンを自動的にブロックします。

また、WAFは正規表現ベースのルールに加え、AIや機械学習などの手法を使用して、エスケープされていない特殊文字や難読化されたJavaScriptコードも検出可能です。これにより、Webアプリケーション自体の改修を待たずに、即座にXSS脆弱性から保護することができます。

DDoS攻撃・ブルートフォース攻撃対策

WAFは特にアプリケーション層におけるDDoS攻撃からWebサービスを守るのに役立つ防御手段です。大量のHTTPリクエストを一斉に送りつけてサーバーをダウンさせるアプリケーション層のDDoS攻撃に対し、WAFは異常なトラフィックパターンを検知し、アプリケーション層の攻撃を防ぎながら正規ユーザーのアクセスを助けることができます。

また、ログインページに対する執拗なブルートフォース攻撃(パスワードの総当たり試行)に対しても、短時間に同一IPから連続するログイン失敗を検知し、自動的にアクセス制限をかけることが可能です。特に高度なWAFでは、地理的位置情報やIPレピュテーションスコアを活用し、攻撃元と思われる通信を事前にブロックする予防的対策も実現します。これにより、セキュリティチームが個別に対応する負担を大幅に軽減しながら、Webサービスの可用性を維持できます。

その他のWebアプリケーション攻撃への対応

WAFはSQLインジェクションやXSS以外にも、OSコマンドインジェクション攻撃から重要なWebアプリケーションを守ります。特にディレクトリトラバーサル攻撃に対しては、不正なパス指定を検知して遮断することで、システム内部ファイルへの不正アクセスを防止します。

また、Cookie改ざん対策機能により、セッション情報の不正な書き換えやセッションハイジャック攻撃からユーザーを保護します。さらに、HTTPヘッダインジェクション対策やCSRF(クロスサイトリクエストフォージェリ)対策も提供し、多層的な防御を実現します。最新のWAFでは機械学習を活用して未知の攻撃パターンも検知できるため、ゼロデイ攻撃にも効果的に対応できます。これらの包括的な保護機能により、Webアプリケーションの安全性を大幅に向上させることが可能です。

WAFの種類と選び方

WAFには大きく分けて、

- クラウド型

- アプライアンス型

- ソフトウェア型

の3種類があり、それぞれに特徴があります。ここからはそれぞれのタイプの特徴について見ていきましょう。

クラウド型WAF

クラウド型WAFは、SaaS形式で提供される最も導入しやすいタイプのWAFです。DNSの設定変更だけで導入できるため、ハードウェア購入や複雑な設定作業が不要です。しかも、初期投資コストが低く、短期間で導入できます。

また、シグネチャの自動更新が行われるため、最新の脅威に対応するための運用負荷が大幅に軽減されます。月額制の料金体系を採用しているため、ビジネスの成長に合わせて柔軟にスケールアップできる点も見逃せません。ただし、通信量の増加に伴いコストが上昇する可能性があるため、長期的なコスト計画を立てる際には注意が必要です。

グローバルに分散したクラウドインフラを活用することで、多くのサービスはDDoS攻撃などの大規模攻撃に対する強い耐性を提供していますが、具体的な耐性はサービスプロバイダーによって異なります。

アプライアンス型・ソフトウェア型WAF

アプライアンス型WAFは専用ハードウェアとして設計されており、高いパフォーマンスと処理能力が特徴です。大量のトラフィックを遅延なく検査できるため、大規模サイトや重要なシステムに適しています。一方、ソフトウェア型WAFはWebサーバーに直接インストールして使用する形態で、既存のサーバーリソースを活用できるメリットがあります。

導入コスト面では、アプライアンス型は初期投資が高額ですが安定した性能を発揮します。ソフトウェア型は比較的低コストで導入できますが、サーバーリソースを消費する点に注意が必要です。

運用面では、アプライアンス型はベンダーによるサポートが充実している反面、専門的な知識を持った人材が必要です。ソフトウェア型は柔軟なカスタマイズが可能ですが、設定や更新管理などの運用負担が増える傾向にあります。組織のセキュリティ要件、予算、運用体制に合わせて最適な形態を選択することが重要です。

| 項目 | アプライアンス型WAF | ソフトウェア型WAF |

|---|---|---|

| 導入形態 | ・専用のハードウェア機器として設置 ・Webサーバーの前段(またはネットワーク内)に配置 ・リバースプロキシまたはブリッジとして設置 | ・Webサーバーに直接ソフトウェアをインストール ・「ホスト型」とも呼ばれる |

| 初期費用 | 高額(専用ハードウェアの購入が必要) | アプライアンス型より安価(専用機器が不要) |

| 運用コスト | ・運用は自社内で行うか別途外部に委託する必要 ・保守費用も発生 | ・運用は自社内で行うか別途外部に委託する必要 ・資産としての管理が必要 ・導入後の保守費用も発生 |

| 必要な技術レベル | ・高度なセキュリティの専門知識を持つ専門人材が必要 ・情報システム担当者は専門知識が必要 | ・セキュリティの専門知識が必要 ・自社でWAF運用ができず挫折することも |

| 適用可能な環境 | ・オンプレミス環境に導入して完全な自社管理が可能 ・物理的な機器が導入できない環境(クラウドインフラ/レンタルサーバー等)では利用できない | ・機器の追加導入やネットワーク構成の変更が不要 ・既存のWebサーバーに導入可能 |

| パフォーマンスへの影響 | ・専用ハードウェアによる高速処理が可能 ・大規模サイトでも遅延が少ない ・Webサーバーに負荷がかからない | ・WAF機能のためにサーバーのリソースを消費 ・パフォーマンスへの影響がある ・サーバー自体に負荷がかかる |

| 複数サーバーへの対応 | 1台で複数のWebサーバーを保護できる (台数が多い場合はコストパフォーマンスが良い) | サーバーごとにWAFを設置する必要がある (複数サーバーの場合はコストが増大) |

| カスタマイズ性 | ・専用機器の性能や設定など柔軟に行うことが可能 ・企業の方針に沿って柔軟で強固なセキュリティ対策ができる | Webサーバーソフトウェア(Apache、Nginxなど)と直接連携できる |

| 適している規模 | ・大規模な情報システム ・スペックの高いWebサーバーを複数使用している環境 | ・小~中規模のシステム ・サーバー数が少ない環境 |

企業規模別の最適なWAF選定基準

企業規模によってWAF選定の最適解は大きく異なります。

中小企業では、初期投資を抑えられるクラウド型WAFが選択肢の一つです。利用可能なサービスの価格はプランにより異なります。専門人材が不足している場合でも、マネージドサービスを活用することで効率的な運用が可能です。

他の選択肢として、オプションとしてWAFを提供しているクラウドサーバーやレンタルサーバーを利用するという方法もあります。

一方、大企業では保護対象のWebサーバー数が多いため、複数サーバーを一括保護できるゲートウェイ型アプライアンスがコスト効率に優れています。

以下でそれぞれを詳しく解説します。

中小企業向けのWAF選び

中小企業がWAFを選ぶ際は、初期投資と運用コストのバランスが重要です。クラウド型WAFは初期費用を抑えられるだけでなく、月額数千円から利用できるサービスもあり、コスト面で大きなメリットがあります。同様に、自社でサーバーを管理せず、クラウドサーバーやレンタルサーバーのオプションとしてのWAFを利用する場合も、コスト面でメリットがあります。

専門的なセキュリティ知識を持つ人材が限られている中小企業にとって、設定や運用をベンダーに任せられるマネージドサービスなどは非常に魅力的です。

選定ポイントとしては、基本的な脆弱性対策(SQLインジェクション、XSS対策など)が含まれていること、管理画面が直感的で使いやすいこと、そして必要に応じて機能を追加できる柔軟性があることが挙げられます。また、日本語サポートが充実している、もしくは日本企業のサービスかどうかも重要な判断基準となります。

具体的な例としては、自社でデータセンターを所有するKAGOYAが提供しているクラウドサーバー、レンタルサーバーにてオプションとしてのWAFを高コスパで利用することができます。

大企業向けのWAF選び

大企業のWebセキュリティ対策では、複数の事業部や多様なWebサービスを包括的に保護できるエンタープライズグレードのWAFが不可欠です。

特に大規模サイトを運用する場合、アプライアンス型WAFは専用ハードウェアによる高いパフォーマンスと処理能力を発揮し、トラフィックピーク時にも最小限の遅延で防御機能を維持します。また、複数のWebサーバーやクラウドサービスを一元管理できるゲートウェイ型WAFを導入することで、運用コストを最適化しながら統一されたセキュリティポリシーを適用できます。

大企業特有の要件として、既存システムとの連携やカスタムルールの作成が容易な拡張性の高いソリューションを選定することが重要です。さらに、グローバル展開している企業では、地域ごとの法規制に対応できる柔軟な設定機能や、24時間365日の専門サポート体制も選定基準に含めるべきでしょう。投資対効果を最大化するためには、セキュリティ機能の充実度だけでなく、詳細な分析レポートや脅威インテリジェンス機能も重視してください。

多層防御構成とネットワーク設計の重要性

現代のサイバーセキュリティでは、単一の防御手段に頼るアプローチはもはや通用しません。多層防御(Defense in Depth)の考え方が不可欠となっており、ネットワーク層、OS・ミドルウェア層、アプリケーション層の各階層でそれぞれ適切な防御策を講じる必要があります。

WAFはアプリケーション層の防御に優れていますが、これだけでは完全な保護は実現できません。ファイアウォールやIPS/IDSなど複数のセキュリティツールを連携させることで、攻撃者が一つの防御を突破しても次の層で阻止される堅牢な環境を構築できます。

ゼロトラストセキュリティモデルでは、「信頼しない、常に検証する」という原則のもと、WAFはアプリケーションへのアクセスを常時監視・検証する重要な役割を担います。適切なネットワーク設計と多層防御の実装は、組織のセキュリティ態勢を大幅に強化する基盤となります。

WAFの最適な設置場所と配置方法

WAFの設置場所は、防御効果を最大化するために非常に重要です。最も一般的で効果的な配置方法はリバースプロキシ構成で、Webサーバーの前段に設置することでクライアントからのすべてのリクエストをWAFが先に検査できます。この方式では、SSL/TLSの終端処理によってHTTPトラフィックの完全な可視性が確保され、不正なリクエストがWebアプリケーションに到達する前に遮断できます。

一方、インライン(ブリッジ)構成では、WAFをネットワーク内の通信経路上に透過的に配置し、トラフィックを監視・制御します。この方式はネットワーク構成の変更が最小限で済む利点がありますが、SSL/TLS暗号化トラフィックの検査には追加設定が必要です。

大規模環境では、ロードバランサーの後段・Webサーバーの前段にWAFを配置することで、スケーラビリティと冗長性を確保できます。クラウド環境では、CDNサービスと連携したWAF配置も多くの状況で効果的で、エッジでの防御と負荷分散を同時に実現できます。

ファイアウォール・IPS・WAFの連携

効果的なセキュリティ対策には、複数の防御層を組み合わせた多層防御が不可欠です。ファイアウォールはネットワークレベルでの通信制御を担い、IPSはネットワークトラフィックの異常を検知・遮断し、WAFはWebアプリケーション層の攻撃に特化しています。

これらは互いに補完関係にあり、例えばファイアウォールで基本的な不正アクセスを防ぎ、IPSで異常な通信パターンを検知し、WAFでWebアプリケーション特有の脆弱性を保護するという階層的な防御を構築できます。それぞれの層で対策を講じることが重要です。

さらに、これらのセキュリティ機器間でログや脅威情報を共有することで、攻撃の相関分析が可能になり、より高度な防御体制を実現できます。この連携により、単体では検知できない複合的な攻撃も効果的に防御できるのです。

ゼロトラスト時代のWAF活用法

ゼロトラスト時代においては「社内ネットワークは安全」という従来の前提が完全に崩壊しています。リモートワークの普及、クラウドサービスの活用、BYOD(個人デバイスの業務利用)により、境界防御だけでは不十分になりました。ゼロトラストの「何も信頼せず、常に検証する」という原則のもと、WAFの役割は一層重要になっています。すべてのWebトラフィックを検証するWAFは、ゼロトラストアーキテクチャの重要な構成要素です。

特にクラウドサービスやSaaSアプリケーションへのアクセスポイントでは、WAFによる通信の検証と保護が不可欠です。リモートワーク環境では、VPN経由の通信であってもWAFによる検証を行い、社内システムへの攻撃を防御します。また、マイクロサービスアーキテクチャにおいては、API間通信の保護にもWAFを活用することで、より強固なゼロトラスト環境を構築できます。

まとめ

WAFはWebアプリケーションを標的とした攻撃から効果的に保護する重要なセキュリティ対策です。

従来のファイアウォールやIPS/IDSでは防ぎきれない脆弱性に対応し、SQLインジェクションやXSS、DDoS攻撃などを検知・遮断します。

クラウド型、アプライアンス型、ソフトウェア型など、企業規模や要件に合わせた選択肢があり、多層防御の一環として活用することが重要です。

KAGOYAのレンタルサーバーやクラウドサーバーの多くがWAFに対応しており、お客様のWebサイトやアプリケーションを安全に運用するための強力な選択肢となっています。