サイバー攻撃の手口は多様化していますが、なかでも標的型攻撃メールは非常に巧妙で被害を防ぐのが難しい種類です。標的型攻撃メールは攻撃対象を欺くため巧妙に作りこまれており、事前の知識がないと簡単に騙されてしまうでしょう。

この記事では、標的型攻撃メールとは何かやその手口、見分け方、対策まで解説しています。本記事を読んで対策をすれば、標的型攻撃メールの被害を防げるでしょう。

目次

標的型攻撃メールとは?|特定の個人・企業を狙い情報の窃取を目論むメール

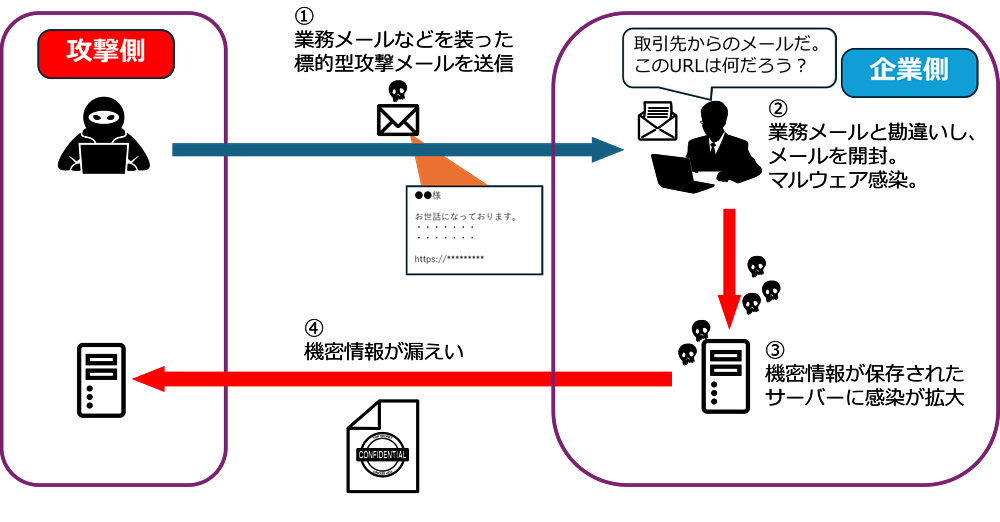

標的型攻撃メールとは特定の個人・企業をターゲットにして、綿密な調査にもとづき情報の窃取を目論むメールのことです。

一般的に標的型攻撃メールはターゲットにあわせて、相手をうまく欺けるように作りこまれています。取引先との日常的な業務メールを装うなどしているため、ユーザーは簡単に見抜くことはできません。

その結果メールに添付されたファイルを開いたり、本文内のURLをクリックしたりして、マルウェアに感染してしまいます。ユーザーの端末から感染が拡大するなどして、情報漏えいにつながるのです。

標的型攻撃メールとその他の一般的な迷惑メールでは何が違うか

標的型攻撃メールとその他の一般的な迷惑メールについて、最も大きな違いは攻撃の対象です。標的型攻撃メールは、特定の個人・企業をターゲットにします。一方、ほかの迷惑メールは特定のターゲットに絞らず大量に送付することで成果をあげようとするのが一般的です。

両者は、作られ方にも違いがあります。標的型攻撃メールは、特定の攻撃対象を騙しやすいようによく工夫されているのが一般的です。一方でその他の迷惑メールは、不特定多数を騙しやすいように作られていますが、標的型攻撃メールに比べればずっと見破りやすいでしょう。標的型攻撃メールによる被害を防ぐのは、その他の迷惑メールより難しいのです。

標的型攻撃メールの主な手口

標的型攻撃メールの手口は巧妙で、よく考えられています。以下、標的型攻撃メールの主な手口をみていきましょう。

攻撃相手が信頼しやすい送信元になりすます

標的型攻撃メールでは、取引先や同僚、上司のように攻撃相手が信頼しやすい送信元になりすまします。メールソフトで表示される送信元のメールアドレスや名前が偽装されているので、ユーザーが気付きにくいのです。

送信相手が信じやすいリアルな内容で欺く

標的型攻撃メールは、以下のように送信相手が信じやすいようなリアルな内容で欺きます。

「ミーティングの資料をお送りします。」

「請求書をお送りします。」

日常的におこなわれるメールのやりとりに、うまく紛れ込んでしまうことからユーザーは簡単に危険なメールとは見分けられません。

本文に不正なリンクを仕込んだり添付ファイルにウイルスを仕込んだりする

標的型攻撃メールの典型的な攻撃のパターンは、主に以下2種類です。

- メール本文内に不正なリンクを挿入してクリックするよう誘導し、リンク先からマルウェアをダウンロードさせる

- 添付ファイルにマルウェアを仕込み、クリックさせてインストールを促す

ユーザーがメール送信元・本文を信じた場合、これら手口によってマルウェアに感染してしまうのです。

攻撃に必要な情報を入念に調査する

攻撃者が標的型攻撃メールをつかう場合、事前に必要な情報を調査します。企業の公式サイトやSNSなどから、攻撃に必要な情報を収集し攻撃相手が信じやすいメールを作成するのです。

調査内容に基づいて巧妙にメールが作りこまれていることから、ユーザーはそれが標的型攻撃メールであると簡単に見抜けません。日常的にやりとりされる業務メールと同様の感覚で処理してしまい、結果としてマルウェアに感染してしまうわけです。

標的型攻撃メールの文例

前述したように標的型攻撃メールは、日常的にやりとりされる業務メールと見分けがつきにくいのが特徴です。以下に文例を紹介しますが、いずれも普段から見慣れているような内容にみえるでしょう。

〇〇株式会社

〇〇〇様

平素より大変お世話になっております。

〇月分の請求書を添付いたしますので、確認のほどよろしくお願いいたします。

不明点がありましたらお知らせください。

〇〇〇株式会社 経理部

〇〇 〇〇〇

〇〇さん

お疲れ様です。

次回の会議資料を共有します。

以下URLから取得しておいていただけますか?

〇〇会議資料

修正の必要や不明点などあれば連絡ください。

それではよろしくお願いいたします。

〇〇株式会社

〇〇〇様

平素より大変お世話になっております。

注文いただきました商品につきまして、工場で発生した事故により発送が遅延している状況です。誠に恐れ入りますが、今しばらくお待ちいただけますでしょうか。

なお荷物の配送状況につきましては、以下URLにて確認いただけます。

伝票番号を入力のうえ、発送状況を確認ください。

【伝票番号】〇〇〇〇〇〇

【商品追跡URL】http://〇〇〇〇〇〇

これら文例をみると、標的型攻撃メールが巧妙に偽装をしていることがわかるのではないでしょうか。

標的型攻撃メールによる被害が発生した最新事例/有名事例

標的型攻撃メールによる被害は、世界中で広がっています。ここでは、そのなかでも日本の最新事例・有名事例をみていきましょう。

【2016年】取引先を装う標的型攻撃メールで、793万人分の顧客情報が流出

JTBの従業員は、取引先を騙る送信元からのメールに添付されたファイルを開いてしまいます。その結果、従業員のPCをはじめ子会社のサーバーにまでウイルス感染が広がってしまいました。

本事例ではJTBの対応が遅れ、ウイルス感染してから10日も経過してからようやく該当端末の通信を完全に遮断しています。この間にウイルス感染が原因で外部から端末が遠隔操作され、約793万人の顧客情報が流出してしまいました。

【2022年】標的型攻撃メールによるウイルス感染で個人情報や試験問題が漏えい

東京大学教員は、実在する組織の担当者を騙る送信元からの講演依頼メールを受け取ります。日程調整をするやり取りのなかで、教員がメールに記載のURLをクリックしたところ、PCがウイルス感染したのです。

しかし、その後に攻撃者から講演が中止になったとの連絡があったことから、教員はしばらく被害に気付けませんでした。この攻撃によって、教職員・学生の個人情報や試験問題など4,341件が流出した可能性があるとのことです。

本事例では、以下にあげるように攻撃者側の巧妙な手口がみられます。

- 攻撃者は実在する組織の担当者を騙り、講演を依頼するメールを送っている

- 攻撃者と被害者である東京大学教員との間で、複数回にわたってメールのやりとりがおこなわれている

- 攻撃者は講演が中止になったと連絡することで、教員のPCがウイルス感染に気付くのを遅らせている

【2024年】標的型攻撃メールの踏み台にされてしまった事例

被害者が標的型攻撃メールの踏み台とされてしまった事例です。

日本無線株式会社の従業員は、取引先を装う送信元から届いたメール本文に記載のURLへアクセスし、ID・パスワードを入力しました。その結果、そのID・パスワードが搾取・悪用され、その社員アカウントから顧客メールアドレス宛に標的型攻撃メールが送信されたのです。

その標的型攻撃メール内に記載されたURLへアクセスすると、PDFファイルを開くよう誘導するリンクが表示されます。指示に従いリンクをクリックすると、マルウェアに感染してしまうのです。

日本無線が出した以下リリースでは詳細が語られていませんが、同社従業員が最初に受信したのも標的型攻撃メールだったと想定されます。

標的型攻撃メール送信に関するお詫びとご報告(第一報)|JRC 日本無線株式会社

標的型攻撃メールの主なリスク

標的型攻撃メールによって、様々な被害・損害がもたらされる可能性があります。ここでは標的型攻撃メールによってどのようなリスクが考えられるかみていきましょう。

情報の漏えいや改ざん

標的型攻撃メールのリスクとしてまず考えられるのは、情報の漏えいや改ざんです。マルウェア感染で端末が遠隔操作されるなどして、顧客情報が搾取されてしまいます。

攻撃者が内部のPC・サーバーを操作できる状態になった場合、膨大な量の顧客情報や機密情報が漏えいする可能性も否定できません。Webサーバーなどがマルウェアに感染し、データが改ざんされてしまう例も多いです。

企業としての信用の低下や機会損失

標的型攻撃メールによって顧客情報や機密情報が漏えいした場合、企業としての信用が低下してしまうのは避けられません。ブランドイメージも悪くなってしまうと考えられます。その結果、既存顧客が減少したり新規顧客を獲得するのが難しくなったりすることで、重大な機会損失にもつながりかねないでしょう。

新しい被害が拡大する足掛かりになってしまう

標的型攻撃メールによる被害は、自社だけにとどまるとは限りません。漏えいした社員のメールアドレスやパスワードが悪用され、新たな標的型攻撃メールが送られることがあるのです。自社の社員メールアドレスを騙る標的型攻撃メールが、大事な取引先へ送られることも考えられます。

経済的な損害が生じる可能性もある

標的型攻撃メールによって、経済的な損害につながるケースも少なくありません。標的型攻撃メールで、昨今猛威を振るう身代金要求型ウイルス「ランサムウェア」に感染するケースもあるのです。

社内サーバーなどがランサムウェアに感染すると、データが暗号化されアクセスできない状態となります。そうして攻撃者から、データ暗号化を解除するかわりに身代金を支払うよう要求されるのです。攻撃者の要求に従い身代金を支払っても、暗号が解除されるとは限りません。

身代金はもちろん、サーバーが使えなくなることによる経済的な損害も小さくはないでしょう。復旧にかかるコストも別途発生します。

標的型攻撃メールの見分け方

標的型攻撃メールは、対象に感づかれないよう巧妙に作られています。けれどポイントを把握したうえで注意深く観察すれば、多くの標的型攻撃メールを見分けることが可能です。以下、標的型攻撃メールの見分け方を解説します。

送信元の情報から見分けるポイント

標的型攻撃メールでは、攻撃対象に正常なメールと信じさせるため取引先などが送信元であるかのように偽装します。偽装の仕方が巧妙なので簡単に見破れるケースばかりではありませんが、見分けるポイントがないわけではありません。

以下にあげるポイントに注意をしておくと、メールアドレスなど送信元の情報から、多くの標的型攻撃メールを見破れるでしょう。

| ポイント | 概要 |

|---|---|

| 送信元メールアドレス・送信元の氏名・ 所属組織と署名の情報が合っているか | 送信元メールアドレスや氏名をもとにチェックすると、署名の情報が間違っていたり不自然だったりすることがあります。 |

| 今までやりとりをしたことのない相手から 送られたメールでないか | マスコミからの取材申し込みなど、知らない相手からメールが届いても必ずしも不自然ではありません。 しかし送信元に見覚えがないのであれば、まずは標的型攻撃メールなど何がしかの悪意があるメールでないか疑うべきです。 |

| フリーメールアドレスが 送信元になっていないか | 昨今ではビジネス用に、Gmailなどのフリーメールアドレスを使う例がないわけではありません。 しかし企業がフリーメールアドレスを使うのは不自然ですし、個人でもプロバイダのメールアドレスを使う例もあります。 送信元がフリーメールアドレスなら警戒した方がよいでしょう。 |

メール本文から見分けるポイント

標的型攻撃メールは、本文についても不自然にみえないよう細工されているのが一般的です。そのため、それが悪意のあるメールであると見破れず多くの被害が生じていると考えられます。

しかし注意してみると、標的型攻撃メールの本文に「不自然だ」と感じるポイントを見つけられることが多いでしょう。具体的には、以下にあげるポイントに気を付けるべきです。

| ポイント | 概要 |

|---|---|

| 日本語が不自然ではないか | 海外からの攻撃が多いことから、海外の方が使う日本語のように、メール本文の文章が不自然であるケースも多いです。 この場合、標的型攻撃メールのような悪意のあるメールである可能性が高くなります。 |

| 繁体字や簡体字が 使われていないか | 一般的な日本語の文章には使われないような、繁体字や簡体字が使われているケースもあります。 このケースも、標的型攻撃メールなどの可能性を疑った方がよいでしょう。 |

| 文字化けが起きていないか | 取引先の業務メールなど、仕事に関わるメールに文字化けが起きているのは不自然です。 |

メールの特徴・内容から見分けるポイント

メールの特徴や内容を注意深くみると、標的型攻撃メールが見分けられることも多いです。具体的には、以下のポイントに気を付けましょう。

| ポイント | 概要 |

|---|---|

| メールの内容について、 あきらかに心当たりがない | たとえば予定のない会議に関する資料の送付や、注文していない荷物の配送など心当たりがない場合も気を付けましょう。 標的型攻撃メールをはじめとした、悪意のあるメールである可能性が高いです。 |

| 実行形式ファイル(.exeなど)が 添付されている | ダブルクリックだけで、プログラムが開始されてしまう実行形式ファイルが添付されている場合は気を付けるべきです。 不用意に開けば、マルウェアに感染してしまうことが考えられます。 そもそも業務メールに「.exe」など実行形式ファイルが添付されること自体が不自然です。 ただ、実行形式ファイルの拡張子もいろいろあるので「それが実行形式かわからない」ということも多いでしょう。 見慣れた「.pdf」「.docx」のような拡張子でない限り、そのファイルを開くか否かは慎重に判断すべきです。 なお「.pdf.exe」のように、拡張子自体が偽装されているケースもあるので注意してください。 |

| メール本文のURLにアクセスしたり 添付ファイルを開いたりするよう要求している | メール本文などで、メール本分内のURLにアクセスさせようとしたり、添付ファイルを開くよううながしたりするケースも注意しましょう。 正常な業務メールでも同様のことはありますが、マルウェア感染を促す目的であることも多いからです。 メール本文の内容に心当たりがない場合は、特に注意をする必要があります。 また会議資料の送付のような、実際にありそうなケースも注意すべきです。 たとえば社内のファイルサーバー上に会議資料を保存する慣習があるのに、メールに添付されていたら不自然と考えられます。 |

標的型攻撃メールの被害を受けないようにするための事前対策

標的型攻撃メールの被害を受けないようにするためには、事前の対策が欠かせません。ここでは、主な対策の種類をみていきましょう。

セキュリティソフトを導入する

標的型攻撃メールに限った対策ではありませんが、セキュリティソフトの導入も有効です。マルウェアの感染を回避して、被害を防げることも考えられます。

アプリケーションやOSを最新の状態に保つ

アプリケーションやOSの脆弱性を悪用するマルウェアは少なくありません。こちらも標的型攻撃メールに限った対策ではありませんが、アプリケーションやOSを最新の状態に保つことも有効です。脆弱性が改善され、被害を回避できる可能性が高まります。

送信ドメイン認証を活用し「なりすましメール」を防ぐ

標的型攻撃メールでは、送信元メールアドレスを取引先のものなどになりすます例が多いです。そのため送信ドメイン認証※を活用することによって、標的型攻撃メールの被害を防げるケースは少なくありません。

※送信ドメイン認証とは、送信元メールアドレスのドメインなどを検証して、なりすましメールか否かを判断できる技術です。送信ドメイン認証の詳細については、以下記事が参考になります。

【図解】DKIMとは?SPFとの違い、最新のDMARCも!なりすましメール対策の仕組みを解説

個人・企業を問わず、送信元を詐称されたメールによる被害が後を絶ちません。中でも企業を対象とした攻撃の事例では、その被害額が甚大になることもあります。この攻撃を対策するためには、DKIM(ディーキム)やSPF(エスピーエフ)・DMARC(ディーマーク)といった送信ドメイン認証による対策が不可欠です。この記事ではDKIMとは何かや、古くからあるSPF、最新のDMARCとの違いについて解説します。 Pi…

SPF・DKIM・DMARCすべてに対応!KAGOYA MAIL|クラウドとレンタルサーバーのカゴヤ・ジャパン

KAGOYA MAILならSPF・DKIM・DMARCすべてに対応しており、大切なお客様をだまそうとする自社のなりすましメールを未然に防ぐことができます。

標的型攻撃メールの概要・リスク・見分け方について社員に周知する

社員のセキュリティ意識を向上させる目的で、標的型攻撃メールの概要・リスク・見分け方を定期的に周知するのも有効です。

標的型攻撃メールは相手を信用させるように巧妙に作りこまれているため、社員が意識的に注意しなければ被害を防ぐことはできません。特徴や見分け方などを把握していれば、標的型攻撃メールにも簡単に欺かれなくなるでしょう。

標的型攻撃メールを想定した訓練を実施する

標的型攻撃メールを想定した訓練を実施することも、対策としては非常に有効です。標的型攻撃メールの知識を把握していても、実際に受信した際にうまく対応できるとは限りません。

疑似的な標的型攻撃メールを作成し、社員に受信させ体験させます。標的型攻撃メールを疑似体験できるサービスも多いです。自社で訓練の準備をするのが難しい場合、こういったサービスの利用を検討してもよいでしょう。

ペネトレーションテストを実施する

標的型攻撃メールの対策として、ペネトレーションテストを実施するのも有効です。

ペネトレーションテストとはサイバー攻撃を想定したシナリオに基づき、システムへ侵入・攻撃を試みるテスト手法を指します。実際にサイバー攻撃が実行されるので、リアリティのある結果が出せるのがペネトレーションテストの特徴です。

自社でシナリオ作成やペネトレーションテストの実行が難しい場合は、外部の専門会社へ委託することもできます。

標的型攻撃メールを開いてしまったときの対処法を検討・周知しておく

標的型攻撃を開かないようにする対策だけでなく、開いてしまったときの対処法を検討・周知しておくことも重要です。

標的型攻撃メールを開いてしまった場合、対処が遅れるほど被害が拡大すると考えられます。被害をおさえるためにも、万が一開いてしまったらどうするかをまとめ、社員に周知しておきましょう。たとえば、標的型攻撃メールを開いてしまったときにどこへ報告すればよいか、ネットワークから切断することなどを周知しておきます。

データを定期的にバックアップしておく

万が一マルウェアに感染しても、すぐに元へ戻せるようにデータを定期的にバックアップしておくことも有効です。データがバックアップされていれば、たとえばマルウェアによってデータが暗号化・削除されても、短時間で回復させられます。

標的型攻撃メールを開いてしまったら?攻撃を受けてしまったあとの対処法

標的型攻撃メールを開いてしまわないようにする対策だけでなく、攻撃を受けてしまったあとの対処法も把握しておくべきです。適切に対処しなければ、被害がひろがってしまいます。以下、主な対処法をみていきましょう。

1.被害端末をネットワークから切断する

標的型攻撃メールを開いてしまったことに気付いた場合は、速やかに被害端末をネットワークから切断しましょう。ネットワークへ接続したままだと、マルウェアの感染が広がってしまう可能性があります。有線の場合はLANケーブルを抜き、Wi-Fiで接続している場合は、一時的にWi-Fi機能をオフにするなどの対応をおこないましょう。

慌ててPCをシャットダウンしたり再起動したりするのはNG

ウイルス感染を防ぎたいと考え、端末の電源を落としたいと考えることもあるでしょう。しかし慌ててPCをシャットダウンしたり再起動したりするのはNGです。シャットダウンや再起動によって、メモリ上にだけしか残っていない攻撃の痕跡が消えてしまいます。ネットワークから切り離したあと端末をどう処理すればいいかは、管理者などの指示に従ってください。

2.速やかに管理者へ報告する

被害端末のネットワーク切断後は、速やかに管理者や情報システム部門へ報告します。端末の処理については、管理者や情報システム部門の指示に従ってください。

3.関係先への連絡/復旧作業

管理者は必要に応じて関係企業や所轄省庁などへ連絡するとともに、復旧作業をおこなう必要があります。自社で復旧作業や対策が難しい場合は、専門会社へ相談・依頼することも検討しましょう。

まとめ

標的型攻撃メールとは、特定の個人・企業を狙い情報の搾取を目論むメールです。取引先からの業務メールを装うなどして、攻撃対象がメールを開封することでマルウェアに感染させます。その結果、個人情報や機密情報を奪われてしまうのです。

巧妙に仕組まれた標的型攻撃メールですが、送信元と署名の情報があわないことがあるなど、見分けるポイントも少なくありません。特徴や見分け方を把握し適切に対策をすれば、標的型攻撃メールの被害を防げます。標的型攻撃メールを想定した訓練やペネトレーションテストも、被害を予防するのに有効です